Azure Security pt 2. – Compliancy Policies

Compliance is de hoeksteen van security. Compliance zorgt ervoor dat de basisprincipes op orde zijn en dat daarmee aan de basisvoorwaarden voldaan wordt. Een belangrijk gedeelte van de basisvoorwaarden bestaat vaak uit security-gerelateerde zaken, aangevuld met zaken die voorgeschreven worden vanuit wet- en regelgeving (die op hun beurt ook vaak security-gerelateerd zijn). Compliancy kan op veel niveaus worden afgedwongen of vereist. Microsoft kent hier binnen hun toolset diverse onderdelen voor. Een belangrijke compliance-baseline kan worden neergezet binnen Microsoft Endpoint Manager (vroeger, Microsoft InTune).

Resources:

In deze post wil ik dan ook graag samen met jullie kijken naar de compliancy mogelijkheden van Microsoft Endpoint Manager / Intune. Maar voordat we aan de slag gaan met het instellen van een baseline moet deze baseline uiteraard worden vastgesteld. Een mooie resource van Microsoft is: https://docs.microsoft.com/nl-NL/azure/compliance/. Op deze pagina vind je links naar allerhande compliancy richtlijnen variërend van Nederlandse tot wereldwijde richtlijnen. Deze richtlijnen zijn meestal de basis voor je eigen compliancy baseline. Alle apparaten moeten toch immers voldoen aan hetgeen minimaal wettelijk gesteld wordt! Daarnaast is het vormgeven, beheren en afdwingen van compliancy de eerste stap naar een zero-trust omgeving. Een andere resource in deze is: https://www.microsoft.com/nl-nl/security/business. Op deze pagina vind je security-related posts over verschillende onderwerpen die je op praktisch niveau kunnen helpen of informeren over de verschillende Microsoft technologieën.

Compliancy van uw endpoints / workstations

Een belangrijke hoeksteen van je beveiliging is de beveiliging van endpoints. Ofwel de apparaten waar medewerkers mee werken en dus eveneens de apparaten die toegang krijgen tot het corporate netwerk en de bedrijfsresources. Deze compliancy is een van de eerste vraagstukken waar goed over nagedacht moet worden en die goed ingericht moet worden. Op basis van het wel-of-niet compliant zijn kan het systeem namelijk op verschillende niveaus beslissingen nemen (zoals we ook in de volgende post laten zien). Deze 'endpoind compliancy' kan worden ingeregeld via de Microsoft Endpoint Manager. Belangrijk is dus wel dat de basis compliancy is vastgesteld zodat deze hier op technisch niveau ingericht kan worden. Om gebruik te kunnen maken van Microsoft Intune (en dus ook de Endpoint Manager) dient je organisatie te beschikken over een van de volgende licenties:

- Microsoft 365 E5

- Microsoft 365 E3

- Enterprise Mobility + Security E5

- Enterprise Mobility + Security E3

- Microsoft 365 Business Premium

- Microsoft 365 F1

- Microsoft 365 F3

- Microsoft 365 Government G5

- Microsoft 365 Government G3

- Intune for Education

Daarnaast biedt de Microsoft Endpoint Manager de mogelijkheid voor premium-invoegtoepassingen zoals de “hulp op afstand” invoegtoepassing. Licenties voor de Premium-invoegtoepassingen dienen additioneel te worden verkregen.

Compliance Policies

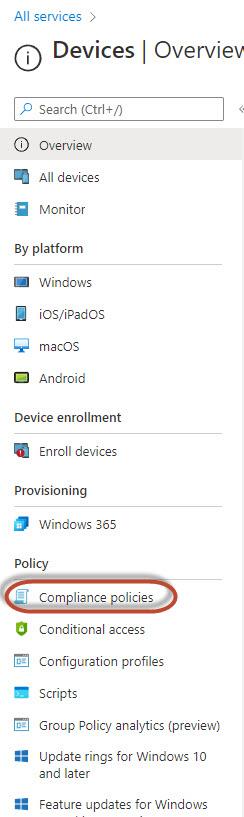

Om de compliancy baselines aan te maken binnen de Microsoft Endpoint Manager log je in op de portal en navigeer je naar “Devices” -> “Compliance Policies”.

*PS, de in deze post gebruikte omgeving is ingesteld op een Engelstalige weergave. Als je weergave ingesteld is op een andere taal dan kunnen de namen van de onderdelen anders weergegeven worden.

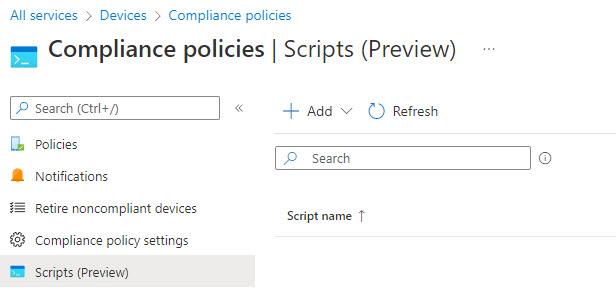

De pane die vervolgens geopend wordt geeft de mogelijkheid om policies te maken, notificaties te configureren en om compliancy scripts te gebruiken.

Op het moment van schrijven is dit laatste item, de compliancy scripts in 'preview' fase. Deze feature geeft de mogelijkheid om Powershell compliancy scripts te gebruiken. In essentie worden deze scripts op je endpoints (intune of hybride) gebruikt voor het controleren op compliancy. Het grote voordeel hiervan is dat feitelijk op elke setting gecontroleerd kan worden. Deze Powershell scripts geven dus veel meer mogelijkheden en controleopties dan de basis compliancy opties die aanwezig zijn in de GUI. Wanneer deze feature uit de preview-fase is zullen we hier een separate post aan wijden.

Om een nieuwe policy aan te maken gebruiken we uiteraard de 'Create policy' button. De eerste vraag die ons gesteld wordt is om een ondersteunend platform te selecteren. De configuratiemogelijkheden voor b.v. een Apple iPhone zijn anders dan die voor een Windows 10 device. In dit voorbeeld kiezen we voor een Windows 10 device.

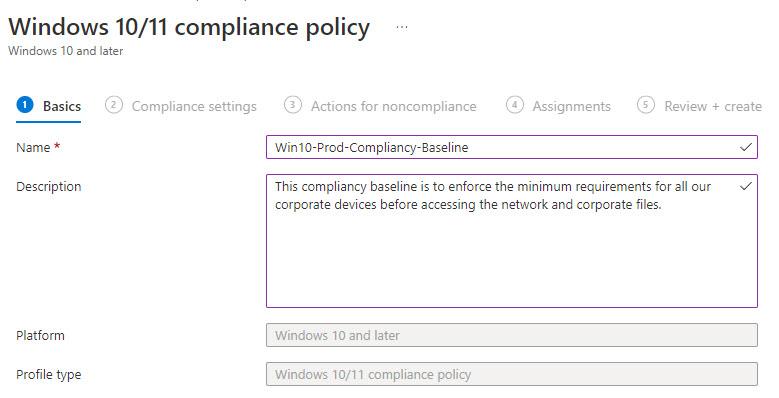

Nadat we het juiste OS gekozen hebben is het belangrijk dat we de basisgegevens invullen zoals een naam en een omschrijving:

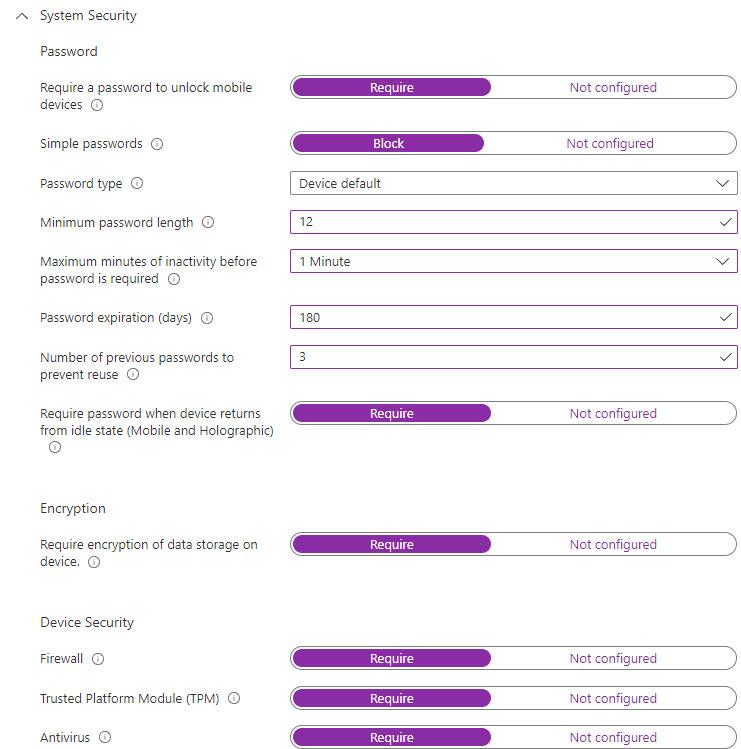

Op de volgende pane gaan we aan de slag met de functionele inrichting. Hier gaan we configureren waaraan een device (in dit geval een Windows 10 device) minimaal moet voldoen. Deze settings zijn (op het moment van schrijven) verdeeld in de volgende categorieën:

- Custom Compliance (d.m.v. de eerder genoemde scripts).

- Device Health (Bitlocker, Secure Boot, Code Integrity).

- Device Properties (OS versie, patchlevel etc.).

- Configuration Manager Compliance.

- System Security (password, encryption, firewall, Defender settings).

- Microsoft Defender for Endpoint (Device moet minimaal een specifieke Defender veiligheidsscore hebben).

Zo kunnen we er b.v. voor kiezen om een device pas als compliant aan te merken indien:

- BitLocker moet enabled zijn.

- Windows 10 moet minimaal versie 20H2 of hoger zijn.

- Simple wachtwoorden niet gebruikt mogen worden en dat een wachtwoord minimaal 12 karakters lang moet zijn.

- De firewall moet ingeschakeld zijn.

- Een TPM chip moet aanwezig zijn.

- Een up-to-date antiviruspakket moet actief zijn en real-time protection moet ingeschakeld zijn.

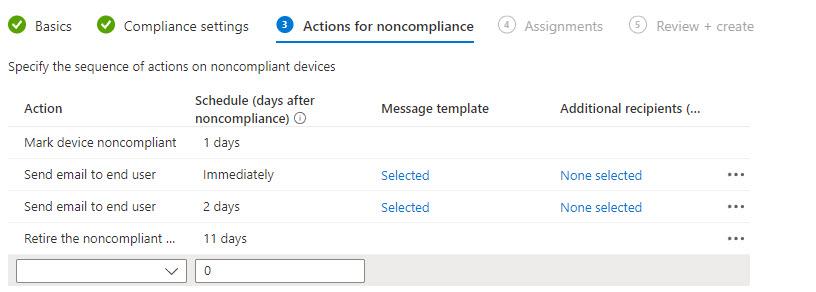

Wanneer de vereisten gedefinieerd zijn gaan we op de volgende pane definieren wanneer een device als noncompliant wordt gemarkeerd. Zo kunnen we ervoor kiezen om een e-mail te versturen naar de gebruiker; het device na een dag als noncompliant aan te merken; om na 2 dagen nogmaals een e-mail te versturen en om na 10 dagen noncompliancy het device als 'retired' aan te merken. Om hier de juiste e-mail templates te selecteren moeten deze al aangemaakt zijn. Is dat nog niet gedaan, zie dan het volgende hoofdstuk.

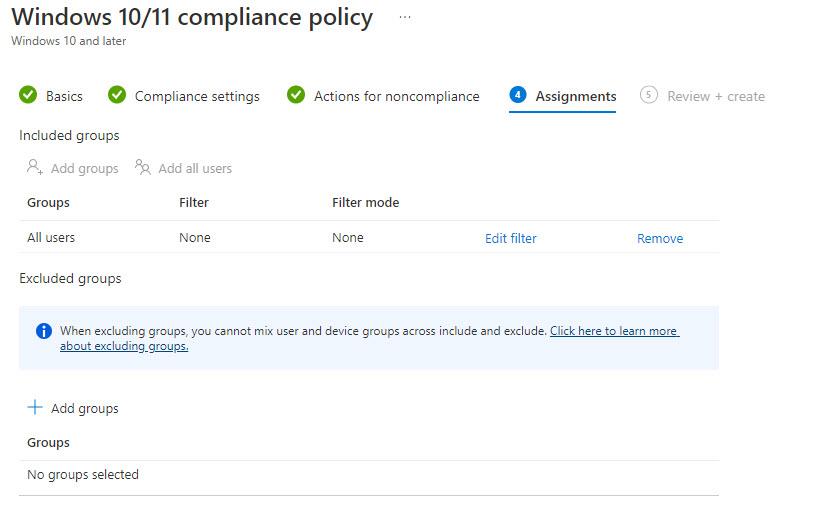

Dan moeten we de compliancy policy nog toepassen op specifieke users, specifieke groepen of simpelweg op iedereen. Met andere woorden, tegen de devices van welke users moet deze compliancy policy geëvalueerd worden:

Nadat we dat gedaan hebben kunnen we de ingestelde settings nakijken en de policy opslaan.

Het is goed om te vermelden dat niet elke compliancy setting geëvalueerd kan worden tegen elke type apparaat. Zo kunnen sommige settings alleen geëvalueerd worden bij hybride apparaten en niet bij 'Intune-only' apparaten. Om te weten over welke serttings het gaat is het zinvol op de omschrijving van elke regel te lezen (via het informatiebolletje achter de titel).

Notificaties & Monitoring

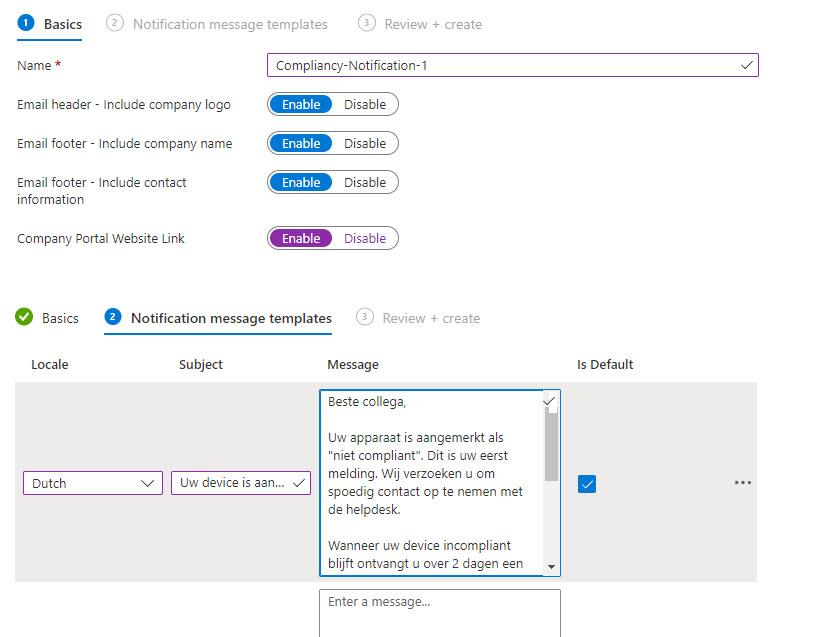

En dan, wanneer we onze policies hebben gedefinieerd en geactiveerd is het zaak om de status hiervan te monitoren en om gebruikers tijdig op de hoogte te stellen. Tijdens het instellen hebben we de notificaties geconfigureerd. Deze notificaties / e-mail templates kunnen worden aangemaakt via de 'Notification' functie.

Het configureren van een notificatie geeft ons de volgende opties om onze melding op te maken:

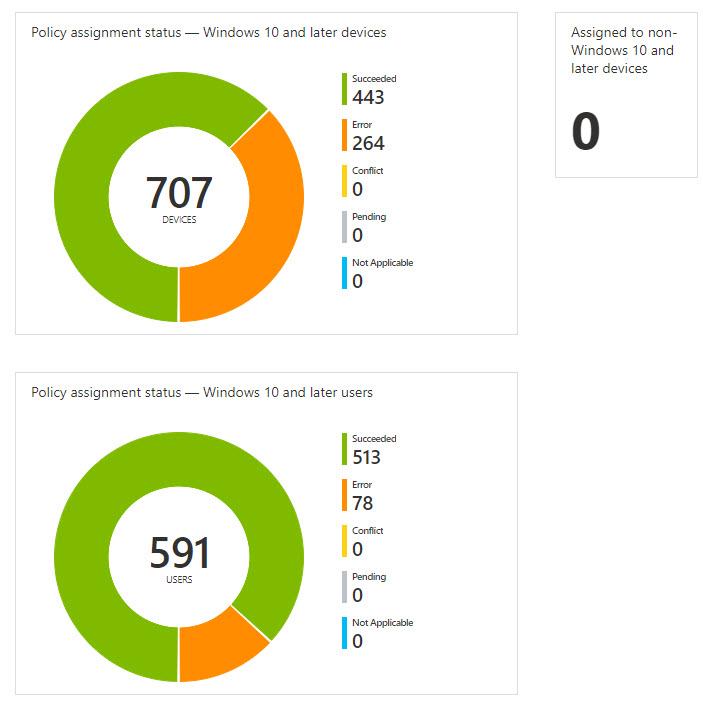

Nadat we de notificaties ingesteld hebben kunnen we onze compliancy policies monitoren. Het is raadzaam om in het begin devices nog niet als noncompliant te laten markeren. Activeer de policies en kijk hoe deze performen en of er veel noncompliancy is. Pas wanneer de meldingen afnemen is het raadzaam om het automatisch markeren van noncompliancy in te stellen. Dit meteen forceren kan resulteren in heel veel vragen bij de helpdesk en onwerkbare devices voor veel medewerkers.

De policies monitoren kan simpelweg door op een policy te klikken. De eerste pagina toont een duidelijke weergave van de resultaten en noncompliancy.

Uiteraard kun je ook doorklikken op deze resultaten om te kijken om welke devices of users het gaat.

Ten slotte

Nadat compliancy is ingesteld gebeurt er nog helemaal niks. Uiteraard krijg je inzicht in de compliancy settings en performance maar het systeem voert op dit moment nog geen acties uit op basis van noncompliancy. We hebben nu de basis ingesteld. Op basis van compliancy of noncompliancy kunnen we binnen InTune bepaalde beslissingen nemen. Een voorbeeld daarvan gaan we bekijken in de volgende post.

Het is raadzaam om compliancy regels te maken voor de diverse devices welke gemanaged worden binnen InTune maar ook voor de verschillende usergroepen. Als een specifieke groep gebruikers b.v. afwijkende settings heeft waardoor devices als noncompliant aangemerkt worden dan dient voor deze groep wellicht een afwijkende policy gemaakt te worden. Belangrijk hierin is de naamgeving zodat snel, in één oogopslag gezien kan worden wat de policy inhoud en op wie deze van toepassing is.

Ik hoop dat deze introductie over device compliance waardevol was en hoewel compliancy geen harde eis is om aan de slag te gaan met de verdere inrichting zoals conditional access is dit wat ons betreft wel een belangrijke hoeksteen en een van de eerste zaken die in-place moet zijn voordat je aan de slag gaat met de verdere endpoint-security inrichting omdat er op veel moment een goed afgewogen beslissing genomen kan worden op basis van de compliancy status van een device.

Jarno Baselier