Azure Security pt 5. – Azure AD Security

Net zoals dit on-premise het geval is, is Active Directory ook binnen Azure de hoeksteen van de beveiliging. Hier worden immers de identities, groepen, roles en MFA geregeld. Het is dus niet vreemd dat Microsoft verschillende features kent om de beheerders te adviseren over de status van Active Directory. Deze features zijn absoluut de moeite waard om te bekijken en toe te passen, indien dit past in de huidige strategie. In deze post wil ik een aantal belangrijke features bespreken en laten zien.

Subscription-based?

Je hebt als Azure gebruiker niet zomaar de toegang tot alle Azure Active Directory features. Voor veel features is een additioneel abonnement nodig. Binnen Azure kennen we de default waartoe iedereen meteen beschikking heeft wanneer ze een subscription hebben op bijvoorbeeld Azure, Dynamics 365, Intune, of Power Platform. Office365 gebruikers maken eveneens gebruik van de gratis variant, maar sommige extra features zijn ook aanwezig in additionele Office abonnementen zoals E3, E5 en F3 subscriptions. En we kennen bovenop de default nog twee additionele premium lagen die subscription-based zijn; namelijk P1 en P2.

De Premium 1 Editie is speciaal ontworpen om organisaties te voorzien van meer features op het gebied van identiteits- en toegangsbeheer en voegt functierijke identiteitsbeheermogelijkheden op toe. Daarnaast kunnen hybride gebruikers met P1 features naadloos toegang krijgen tot on-premises en cloudmogelijkheden. De Azure Active Directory Premium P2 subscription bevat alle functies van P1 en is uitgebreid met geavanceerde identiteitsbescherming en geprivilegieerde identiteitsbeheermogelijkheden. De volgende tabel geeft een goed overzicht van de verschillende features:

Zoals je ziet is het grootste verschil tussen P1 en P2 vergaande identity protection. Over het algemeen bieden de P1 en P2 abonnementen veel extra AzureAD features bovenop de gratis/basis versie.

Reporting

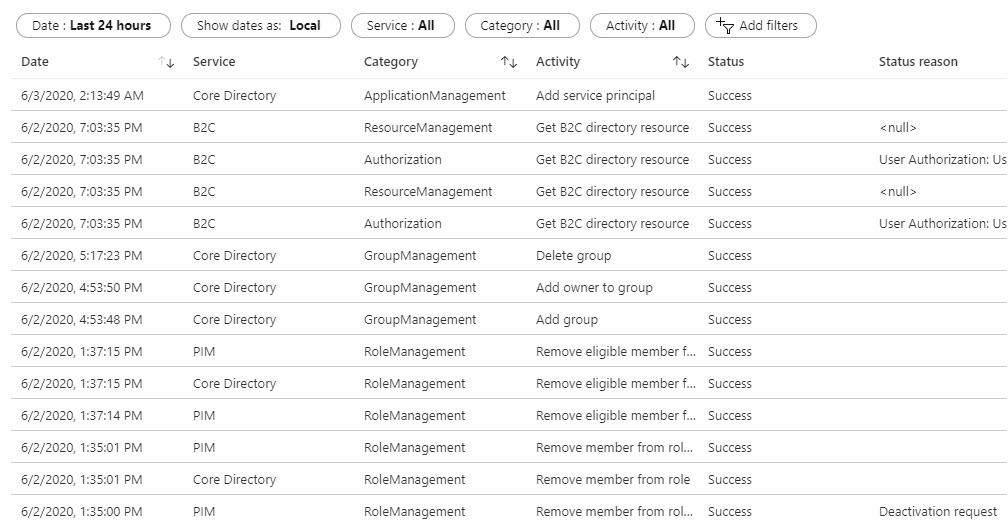

Meten is weten zei mijn vader altijd en dat staat in ons vak gelijk aan monitoring (en de controle daarvan). Zoals je ziet zijn de P1 en P2 subscriptions uitgebreid met geavanceerde reporting features. Wat is dat? Het basisplan kent volgens het overzicht slechts drie basic reports. Tegenwoordig zijn deze samengevoegd onder de audit logs; wie heeft interactie gehad met AzureAD en op welke manier. De audit logs geven ontzettend veel belangrijke informatie. Is het een user of device geweest? Van wie? En wat heeft deze gedaan? Device registratie, toegang verkregen tot een admin groep, een wachtwoord aangepast een AD Sync uitgevoerd etc.

Deze resultaten kunnen eveneens gefilterd, gedownload en geëxporteerd worden. Daarnaast kunnen de resultaten uiteraard doorgestuurd worden naar Azure Sentinal zodat ook correlatie met deze events mogelijk wordt.

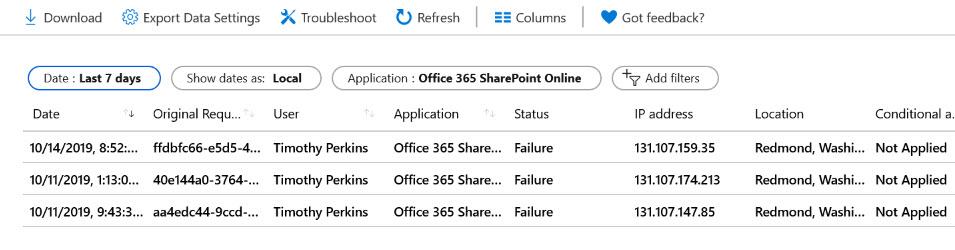

Wanneer je beschikt over een premium abonnement dan heb je eveneens de beschikking over de “sign-in” logs. Deze logs laten niet alleen zien wie wanneer inlogt, maar gaan wat verder en stellen de gebruiker in staat om bepaalde patronen te ontdekken, zoals bijvoorbeeld het sign-in patroon van een gebruiker. Uiteraard kan ook deze data weer gedownload en geëxporteerd worden.

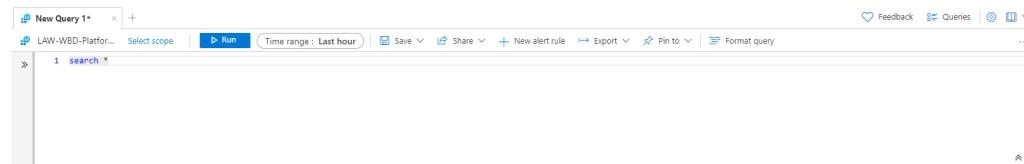

Wanneer je de beschikking hebt over een premium abonnement krijg je ook de mogelijkheid om via Log Analytics je eigen queries te maken en uiteraard om deze data weer te exporteren en hergebruiken. We zullen later nog ingaan op de Log Analytics query structuur:

Naast de gebruikersinterface biedt Azure AD premium subscribers ook toegang tot de rapportgegevens via een set op REST gebaseerde API's.

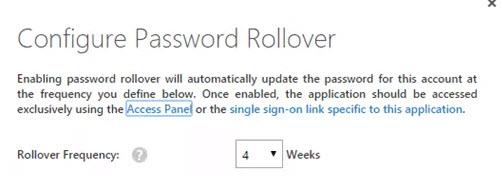

Password Rollover

Een andere premium feature vanaf P1 is “Password Rollover”. Deze feature is speciaal voor organisaties die ook gebruik maken van shared sociale-media-accounts. Deze functie is ontworpen om samen te werken met diensten zoals Facebook, LinkedIn en Twitter. Deze dienst zorgt ervoor dat gebruikers via een eenmalige aanmelding toegang geven tot het sociale media-account van de organisatie. Zodra deze functie is ingeschakeld, genereert deze automatisch "sterke" wachtwoorden van 16 karakters die de gebruiker niet meer hoeft te onthouden of noteren. Azure beheert feitelijk via een veilig “service account” de koppeling met de Social Media dienst zodat deze diensten versterkt worden en dus ook niet gehackt kunnen worden. De gebruiker kan zich via zijn company sign-in dus meteen aanmelden bij het social media account van de organisatie.

Overige features

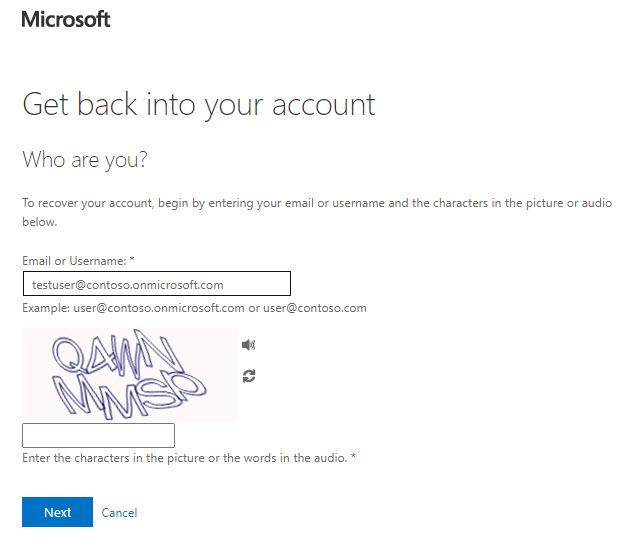

Zoals je ziet hebben basis/gratis subscribers geen mogelijkheid om MFA te implementeren en kunnen ze slechts 10 apps per persoon aanmerken om Single Sign-On uit te voeren. Ook deze restricties zijn verwijderd bij een premium abonnement en zijn eveneens afwezig bij Office365 gebruikers vanaf een E3 abonnement. Zo hebben Office365 subscribers net als Azure Active Directory Premium gebruikers de mogelijkheid om Self Service Password Resets uit te voeren. Hierbij kan er een portaal beschikbaar gesteld worden waarbij gebruikers hun wachtwoord opnieuw in kunnen stellen. Deze kan vervolgens via een “write-back” weer teruggeschreven worden naar de on-premise Active Directory. Deze feature is natuurlijk een welkome aanvulling voor de helpdesk. Ook hoeven gebruikers hun wachtwoorden niet meer te delen met de helpdesk (of andersom) waardoor de wachtwoorden minder makkelijk kunnen lekken en dus veiliger blijven.

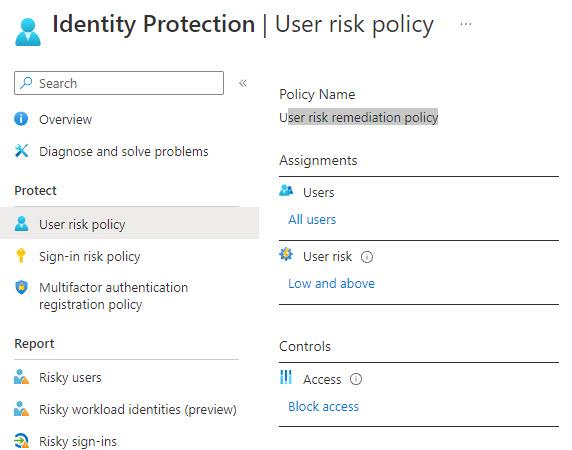

Identity Protection

En dan nu de feature diee alleen beschikbaar is met een Azure AD P2 subscription; Identity Protection. Naar mijn menig rechtvaardigt deze feature (samen met de hierna vermelde PIM feature) de additionele kosten tussen P1 en P2 absoluut (ongeveer 3 euro per user, per maand). Ook vind ik Identity Protection de meest logische stap naar account security nadat MFA en Conditional Access zijn ingeschakeld.

Identity Protection is gestoeld op security-by-Ai (ofwel machine learning). Identity Protection maakt gebruik van de learnings die Microsoft verkrijgt vanuit alle Azure AD’s, Microsoft accounts en Gaming met Xbox. Deze learnings worden gebruikt om gebruikers te beschermen. Al deze signalen worden gebruikt om potentiële gevaren te herkennen en vroegtijdig af te vangen. Denk bijvoorbeeld aan:

- Anoniem IP-adresgebruik.

- Ongewone manier van aanmelden.

- Signalen afkomstig van ip adressen die gekoppeld zijn aan malware.

- Gebruik van gelekte credentials.

- Signalen van wachtwoordspraying.

- etc...

Detectie van deze risicosignalen kunnen op hun beurt via policies ook herstelbewerkingen activeren zoals de verplichting om MFA uit te voeren, het wachtwoord opnieuw in te stellen via selfservice of de toegang blokkeren totdat een beheerder actie onderneemt.

Gegevens vanuit het Identity Protection platform kunnen via op Microsoft Graph gebaseerde API's worden geëxporteerd naar andere hulpprogramma's voor verder onderzoek en correlatie. Zoals Microsoft Sentinal of uw eigen SIEM.

Uiteraard hebben de beheerders ook de mogelijkheid om reports over b.v. risky sign-ins te genereren zodat ook deze informatie manueel nagekeken kan worden.

De op Ai gebaseerde kennis om gevaarlijke patronen (die wereldwijd ontdekt worden) te herkennen en om de Azure Active Directory users daarmee te beschermen is een zeer sterke additionele beveiligingslaag, bovenop alle reeds bestaande beveiliging die, als kers op de taart, de beheerde ook nog eens weinig tijd kost.

Privileged Identity Management

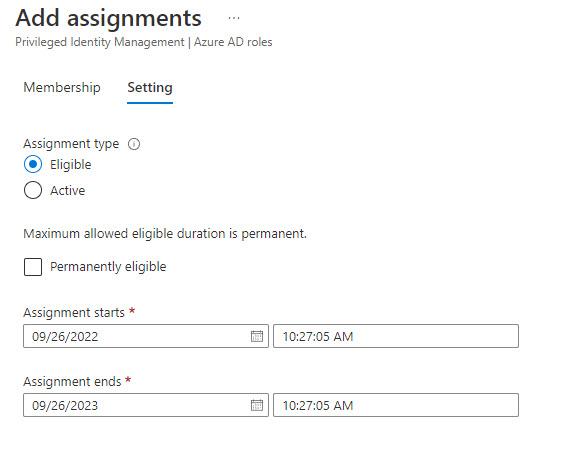

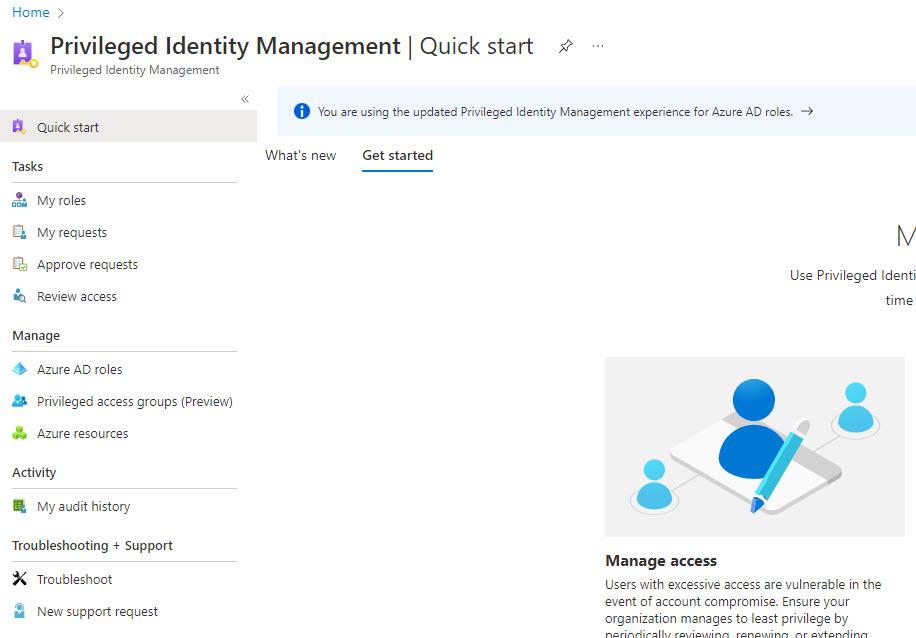

We sluiten af met een knal. De laatste feature die we bespreken en eveneens onderdeel is van een P2 subscription is PIM ofwel Privileged Identity Management. We hebben deze feature in de vorige post al toegelicht maar deze feature mag ook in deze post niet ontbreken. PIM maakt het mogelijk om de toegang tot belangrijke resources binnen de organisatie te beheren, controleren en bewaken. Deze resources omvatten resources in Azure AD, Azure en andere Microsoft-onlineservices, zoals Microsoft 365 of Microsoft Intune. PIM maakt het mogelijk om privileged (verhoogde) toegang te geven aan “normale” gebruikers maar dan op basis van voorwaarden. Zoals alleen tijdens een bepaald tijdsframe (JIT – Just-in-Time) of pas nadat een beheerder goedkeuring heeft gegeven voor de toegang.

Deze toegang kan eventueel pas verleent worden wanneer MFA gebruikt wordt. Beheerders kunnen ervoor kiezen om meldingen te ontvangen wanneer een privileged access gebruikt wordt. Daarnaast kent Privileged Access Management een toegangsbeoordeling die periodiek kan helpen met het nakijken van de reeds bestaande elevated rechten. Kortom, Privileged Access Management is een zeer sterkte feature die helpt bij het verlenen van toegang met elevated permission maar waarbij dit zeer gecontroleerd gebeurt, alleen op de momenten dat dit echt nodig is.

Een nieuwe feature die op het moment van schrijven nog in Beta is, zijn de Privileged Access Groups waarbij de policy op de groep van toepassing is op alle identities die lid zijn van deze groep. Dit verlicht de beheerlast van privileged identity management en houd alles overzichtelijk!

Ten slotte

Ik hoop dat deze post de security-features m.b.t. Azure Active Directory wat duidelijker heeft gemaakt en dat je nu een goede afweging kunt maken om een afdoende subscriptie te overwegen en de features daarvan ten volste kunt benutten. Probeer deze features altijd stap-voor-stap in te schakelen, te monitoren en bij te sturen, zodat je langzaam toewerkt naar een veilige en beter beheerde omgeving. De ervaring leert dat het inschakelen van alle features meestal resulteert in een overdaad aan data en verzanding daarin.

Mijn advies is om eerst MFA op orde te brengen, daarna (of gelijk met) conditional access gevolgd door privileged access management, identity protection en tenslotte uitgebreide monitoring en correlatie. Wanneer dit alles in-place is dan is de Azure Active Directory omgeving veel, veel veiliger dan menig on-premise Active Directory omgeving.

Heel graag tot de volgende post waarin we gaan kijken naar meer Azure Security Monitoring features!

Jarno Baselier