Azure Security pt 6. – Security Monitoring

Microsoft Azure kent veel verschillende oplossingen en daarom ook veel verschillende monitoring tools. Al deze tools geven een goed en uitgebreid inzicht in de security-status van Azure als geheel of van een specifiek onderdeel binnen Azure. In deze post behandelen we een paar belangrijke oplossingen die de algemene security-status van Azure monitoren en in de gaten houden. Er zijn namelijk een aantal oplossingen die belangrijk zijn om te gebruiken. Welke specifieke oplossingen nemen we niet mee in deze post:

- Microsoft Sentinal (belangrijk maar krijgt een eigen, separate post)

- Log Analytics (belangrijk maar krijgt een eigen, separate post)

- Microsoft Purview Information Protection (belangrijk maar krijgt een eigen, separate post)

- Azure Governance Visualizer (gedetailleerd inzicht in het huidige beleid, Azure RBAC, Azure Blueprints, subscriptions en meer).

- PSRule for Azure (Scant de Azure Infrastructure as Code (IaC)

Microsoft Defender (for Cloud)

Microsoft Defender is een additionele dienst die ingeschakeld kan worden om alle gebruikte resources te bewaken. Zonder extra kosten biedt het een continu inzicht in bronnen, meldt het problemen en beveelt het oplossingen aan. Problemen kan je vervolgens zelf beoordelen en oplossen. Hierdoor verbetert de mate van beveiliging en worden bedreigingen vroegtijdig gedetecteerd.

Naast de observeerbaarheid van Microsoft Defender kent Azure ook de Microsoft Defender for Cloud oplossing die volledig integreert zijn met Microsoft Defender. Microsoft Defender for Cloud is een additionele en betaalde dienst die een geavanceerde bescherming biedt tegen kwaadwillende actoren. Microsoft Defender for Cloud is als het ware de actieve bescherming waar Microsoft Defender alleen passieve bescherming biedt. Ook kan met Microsoft Defender for Cloud de naleving van wettelijke normen bewaakt worden. Denk hierbij aan standaarden als NIST, Azure CIS, Azure Security Benchmark etc.

Zowel Microsoft Defender als Microsoft Defender for Cloud zijn samengebracht in de Microsoft Defender for Cloud portal:

https://portal.azure.com/#blade/Microsoft_Azure_Security/SecurityMenuBlade/0

Er zijn binnen Azure nog een aantal andere portals voor o.a. Defender EASM (External Attack Surface Management) en Defender for IoT. De IoT variant is een specifiek onderdeel voor alle Internet of Things gerelateerde tooling en Microsoft Defender EASM maakt gebruik van eigen technologie om een dynamische inventaris op te bouwen van de gebruikte webtoepassingen, afhankelijkheden van derden inrichtingsstructuur. Deze informatie wordt gecombineerd met de nieuwste kwetsbaarheidsinformatie en dreigingsonderzoeken om zodoende een goed en duidelijk inzicht te geven in de beveiligingspositie van de organisatie. Ook dit is een waardevolle dienst die snel meer inzicht op kan leveren.

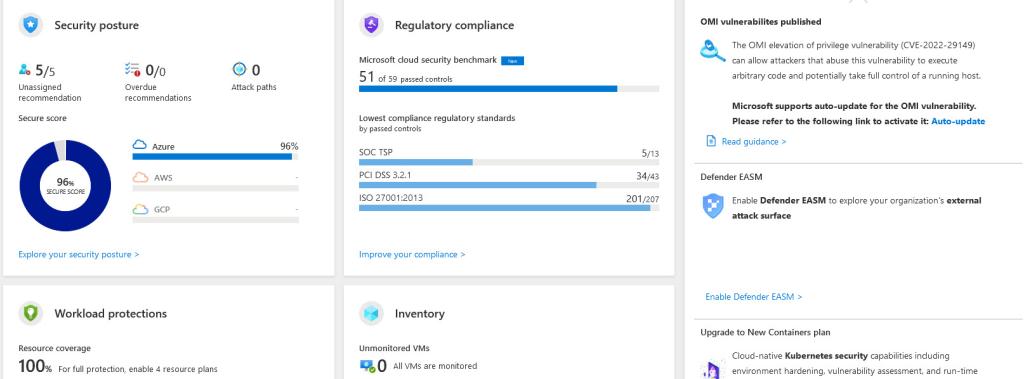

Maar even terug naar Microsoft Defender for Cloud (v.a. nu te noemen: MDfC). Deze monitoringdienst ziet eruit zoals alle andere Azure diensten. Aan de rechterkant de verschillende opties, rechts de details en bij binnenkomst wordt je begroet met een dashboard voor een snel overzicht.

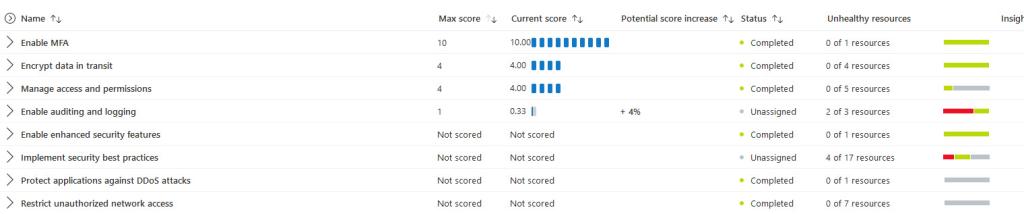

Alle aanbevelingen op basis van de huidige inrichting worden weergegeven op de 'Recommendations' pagina. Het is absoluut aan te bevelen om deze recommendations aandachtig door te nemen en op te lossen. Je ziet meteen wat de score is van een recommendation welke aangeeft hoe 'belangrijk' de aanbeveling is. Zo wordt bijvoorbeeld MFA gezien als een zeer belangrijke feature om in te schakelen:

Indien er zich security alerts voordoen zijn deze uiteraard terug te vinden onder de 'Security Alerts' feature waarbij alerts in behandeling genomen kunnen worden. Deze alerts zien eruit als tickets en dienen ook als tickets behandeld en gesloten te worden.

Een andere belangrijke optie is de 'Inventory' ofwel, wat is er momenteel in-scope? En daarnaast, wat van de in-scope items is momenteel 'Unhealthy'. Een asset is unhealthy wanneer MDfC niet is ingeschakeld op deze resource.

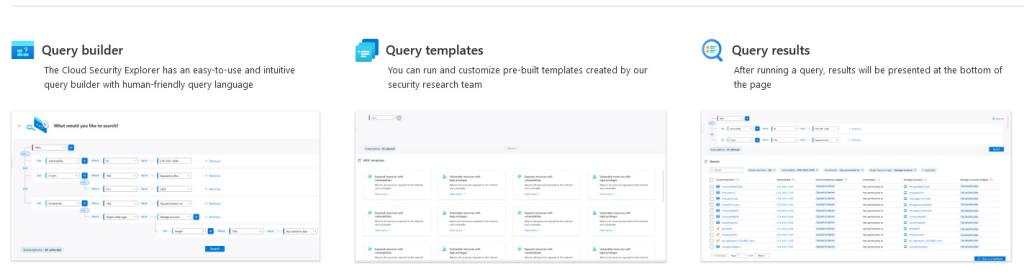

Ook kent MDfC de mogelijkheid om graph-based queries over de Azure omgeving te draaien. Deze queries kunnen allerhande data verzamelen welke potentieel interessant is voor b.v. een SOC. Deze queries kun je zelf maken of je kunt gebruik maken van reeds gedefinieerde query templates. Deze feature behoord tot de betaalde features:

Ook is het mogelijk om gebruik te maken van Workbooks. Workbooks bieden een flexibel canvas voor gegevensanalyse en het maken van uitgebreide visuele rapporten binnen de Azure-portal. Je kunt gebruik maken van meerdere gegevensbronnen uit heel Azure en deze combineren tot uniforme interactieve ervaringen. Met workbooks kun je meerdere soorten visualisaties en analyses met elkaar combineren. Je kunt workbooks zelf maken of gebruik maken van reeds bestaande workbooks.

Uiteraard vinden we onder de 'Regulatory compliance' de score m.b.t. de compliancy t.o.v. diverse benchmarks. Onder 'Workload protections' vinden we welke workloads momenteel beschermd worden door MDfC.

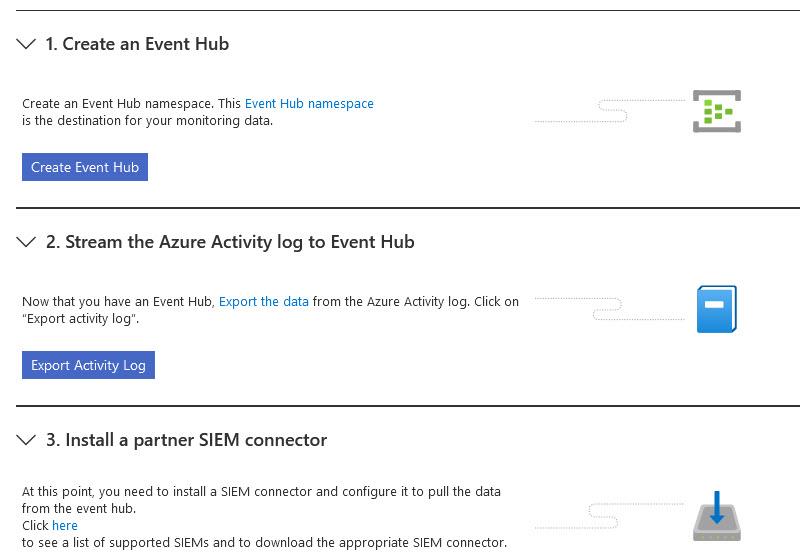

Omdat MDfC zoveel informatie biedt is het een belangrijke bron voor o.a. SIEM systemen. Gelukkig biedt de 'Security Solutions' een functie om te connecten met andere resources. Deze feature maakt het mogelijk om de MDfC te ontsluiten en te koppelen aan andere bronnen voor een betere correlatie en triage.

En tenslotte is er nog Workflow Automation die ons in staat stelt automatisch te acteren op bepaalde alerts en gebeurtenissen.

Al met al is Microsoft Defender for Cloud een belangrijke informatiebron voor security monitoring en biedt het allerhande tools om de Azure omgeving in de gaten te houden!

Azure DDoS Protection

Een dienst die vaak vergeten wordt is de Azure DDoS Protection service. Een Distributed Denial of Service (DDoS)-aanval probeert de bronnen van een applicatie uit te putten, waardoor de applicatie niet meer beschikbaar is voor legitieme gebruikers. DDoS-aanvallen kunnen gericht zijn op elke dienst die publiekelijk bereikbaar is via internet. Standaard wordt elke asset in Azure zonder extra kosten beschermd door Azure's infrastructuur DDoS (Basic) Protection.

De schaal en capaciteit van het wereldwijd geïmplementeerde Azure-netwerk biedt bescherming tegen veelvoorkomende netwerklaagaanvallen door middel van always-on verkeersbewaking en realtime mitigatie. DDoS Protection Basic vereist geen gebruikersconfiguratie of applicatiewijzigingen. DDoS Protection Basic helpt bij het beschermen van alle Azure-services, inclusief PaaS-services zoals Azure DNS.

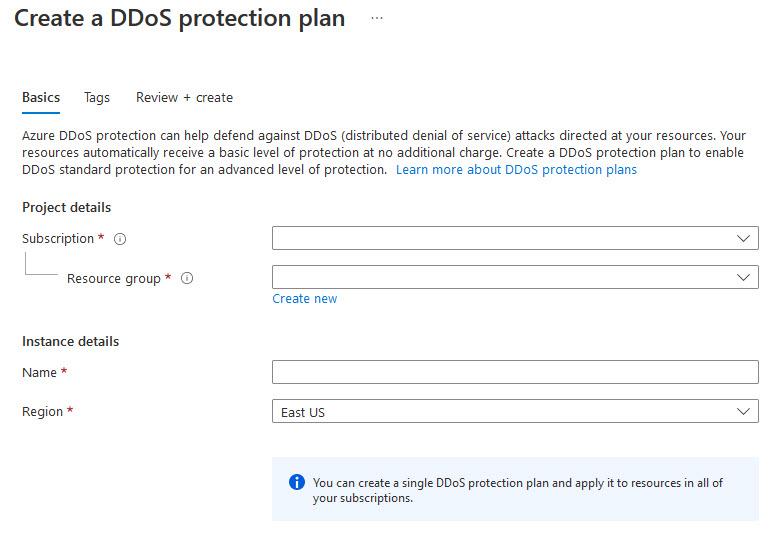

Er is echter een upgrade mogelijk van de basis functie. Deze betaalde dienst is de “Azure DDoS Protection Standard” en biedt betere functies voor DDoS-mitigaties. Deze additionele DDoS bescherming is eenvoudig in te schakelen op nieuwe en bestaande virtuele netwerken en vereist geen wijzigingen binnen bestaande applicaties of bronnen. De standaard dienst kent verschillende voordelen ten opzichte van de basisservice waaronder logboekregistratie, het geven van waarschuwingen, telemetrie, SLA-garantie en kostenbescherming. Het is exact deze dienst die logs genereert die gebruikt kunnen worden ter aanvulling en correlatie van andere systemen zoals SIEM systemen.

Microsoft 365 Defender + Office 365 Security & Compliance Center

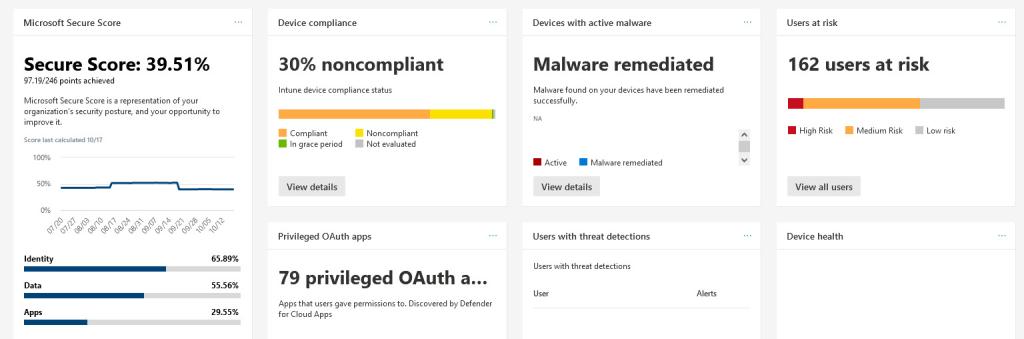

Het Office365 Security en Compliance Center (https://protection.office.com/homepage) geeft ontzettend veel informatie m.b.t. Microsoft 365 en de daarin verwerkte data zoals documenten en e-mails. Dit portal is echter vervangen door het Microsoft 365 Defender portal: https://security.microsoft.com omdat hier dezelfde én nog meer informatie in aanwezig is. De portal is vergelijkbaar met de Microsoft Defender for Cloud portal maar dan specifiek voor de Office365 collaboratie apps en data. Ook hier beginnen we de portal met een dashboard dat in een oogopslag een beeld geeft van de algemene beveiliging:

De informatie is afkomstig van de huidige configuratie binnen gebruikte tooling als InTune en Azure AD. Daarnaast geeft het dashboard duidelijke aanbevelingen welke opgevolgd dienen te worden voor een betere beveiliging.

De 'Incidents & alerts' feature laat duidelijk zien welke incidenten gegenereerd zijn en ook dit werkt weer als een 'ticket systeem' waarbij incidenten opnieuw geclassificeerd kunnen worden en voorzien kunnen worden van comments.

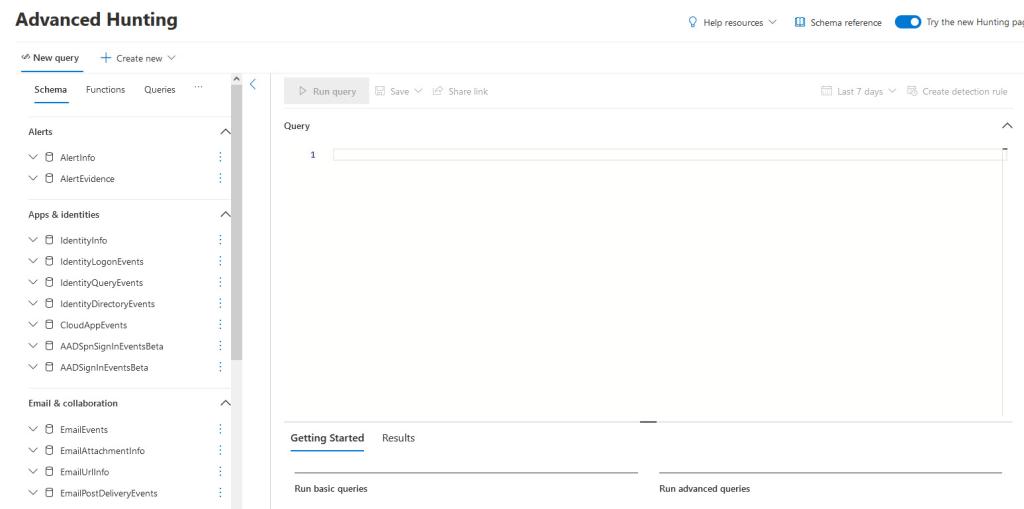

Onder de 'Hunting' pane vinden we de mogelijkheid om queries te maken welke verschillende databronnen kunnen uitvragen om zodoende vreemd gedrag op te merken. Deze queries kunnen ook aangemerkt worden als 'Custom detection rules' waardoor de 365 Defender Portal nog meer informatie krijgt en kan verzamelen:

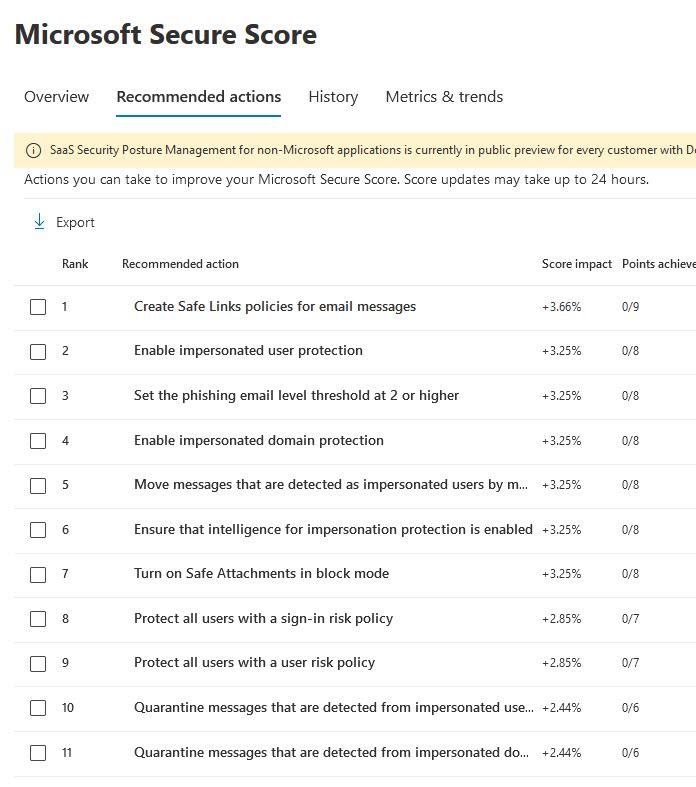

Algemene Threat Analytics zijn te vinden onder de gelijknamige feature en meer informatie m.b.t. de huidige security score en aanbevelingen zijn eveneens aanwezig onder de gelijknamige feature. Vooral de aanbevelingen zijn interessant om te inventariseren en waar mogelijk na te leven:

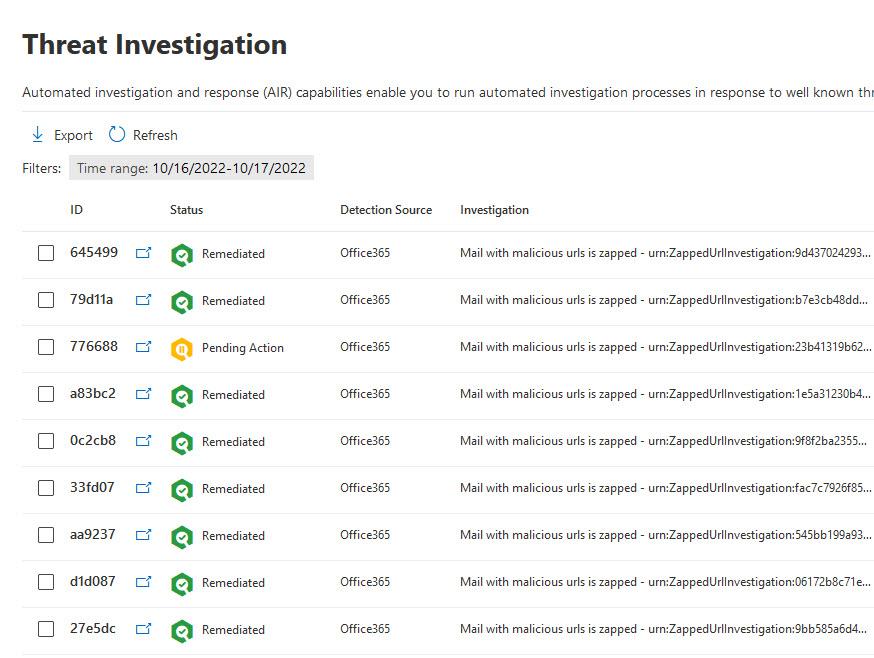

Waar voorgaande features voornamelijk over treat intel en configuratieinzicht gaan kent de Microsoft 365 Defender portal ook een volledige sectie voor 'Email & collaboration' waarin voornamelijk informatie van Exchange en Sharepoint gebundeld wordt. De 'Investigations' feature geeft een goed inzicht van meldingen m.b.t. e-mail en wat daar vervolgens mee gebeurd is:

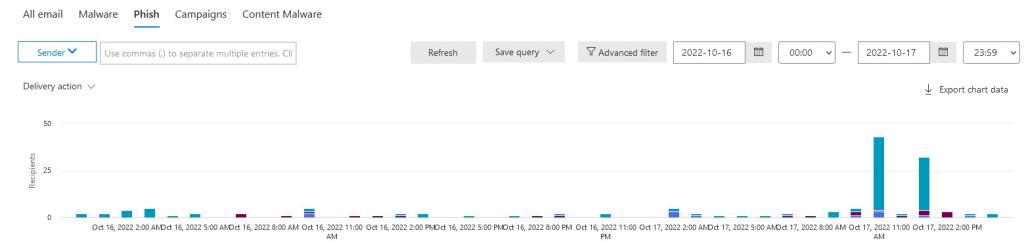

De 'Explorer' laat alle inkomende en uitgaande e-mail zien en maakt het mogelijk om hierop te filteren. Ook wordt hier duidelijk de status weergegeven van ontvangen malware & phishing e-mails.

Ook vinden we hier de 'Attack Simulation Trainer' terug die het mogelijk maakt om relatief eenvoudig een phishing e-mail op te stellen en rond te sturen om de cyberweerbaarheid van de organisatie te testen.

Onder de 'Cloud Discovery' feature vinden we meer informatie van gebruikte apps. En onder de Cloud Apps Activity Log krijgen we direct inzicht in wie, welke handelingen uitgevoerd hebben, zoals bijvoorbeeld het verplaatsen van een file op Sharepoint, het inloggen op de portal of het bekijken van een specifieke Sharepoint pagina.

Al deze informatie kan getoond worden in diverse standaard rapportages via 'Reports' of bevraagd worden via de 'Audit' feature.

Al met al toont de Microsoft 365 Defender portal ontzettend veel interessante informatie en aanbevelingen die, voor een veilige omgeving absoluut periodiek gereviewed moet worden.

Azure Rights Management

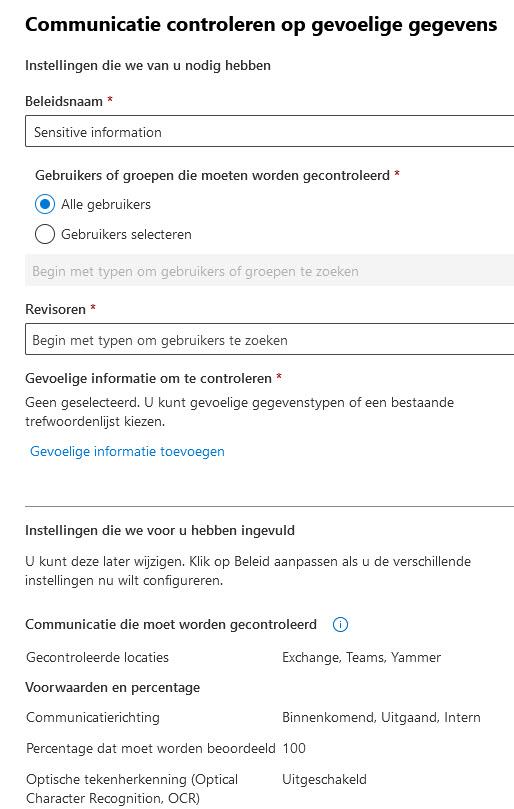

Een andere belangrijk bron voor Security Monitoring is 'Azure Rights Management' ofwel 'Azure RMS'. Azure RMS is de cloud-based beveiligingstechnologie en is onderdeel van Azure Information Protection (https://compliance.microsoft.com/informationprotection) die tegenwoordig 'Microsoft Purview' heet (https://web.purview.azure.com/resource/) en in een latere post meer uitgebreid aan bod komt.

Azure RMS helpt bij het beschermen van bestanden en e-mails op verschillende apparaten, waaronder pc’s, telefoons en tablets en doet dit met behulp van een aantal policies. Denk hierbij aan een encryption-, identity- en autorisation policy. Azure RMS is voornamelijk bedoeld om gevoelige gegevens te beschermen alvorens deze de organisatie verlaten. Denk hierbij bijvoorbeeld aan een document dat gemaild wordt naar een externe ontvanger of die opgeslagen wordt op het lokale device of een andere cloud-based opslag. Dit document kan voorzien worden van de juiste veiligheidsinstellingen welke actief blijven, ook als het document de organisatie verlaat. Zo kan een policy vereisen dat het document alleen leesbaar is met een account van verzendende organisatie of dat bepaalde versleuteling geforceerd wordt.

Ook Azure Rights Management is een belangrijke bron van informatie en een dashboard dat zeker in de gaten gehouden moet worden om excessen te zien en herkennen.

Tenslotte

De security monitoring dashboards in deze post geven, indien de dienst actief is ontzettend veel inzicht en informatie over de acties op de omgeving en de data welke in deze omgeving verwerkt wordt. Door meer informatie beschikbaar te hebben kan er correlatie uitgevoerd worden. Hierdoor worden eventuele problemen getraceerd en is de oplossing ook vaak makkelijker te vinden. Er zijn nog een aantal dashboards die de informatie uit de besproken panels kunnen ontvangen zodat informatie meer centraal wordt weergegeven. Een belangrijke hierbij is Azure Sentinal. Deze en andere security monitoring tools zullen we meer in detail bekijken in de volgende posts.

Jarno Baselier