Een Phishing Campagne uitvoeren met een Microsoft E5 licentie

Deze post is bedoeld om een goed beeld te geven van de Phishing mogelijkheden binnen de Microsoft E5 licentie. De Phishing functie maakt het heel makkelijk om Phishing campagnes uit te voeren omdat het systeem al gekoppeld is met de active directory en mailboxen van de organisatie. Deze zijn dus al bekend en toegankelijk. Dit maakt het versturen heel makkelijk en is het niet nodig, zoals met andere Phishing campagnes / applicaties dat er domeinen gewhitelist worden omdat anders de mail niet binnen komt.

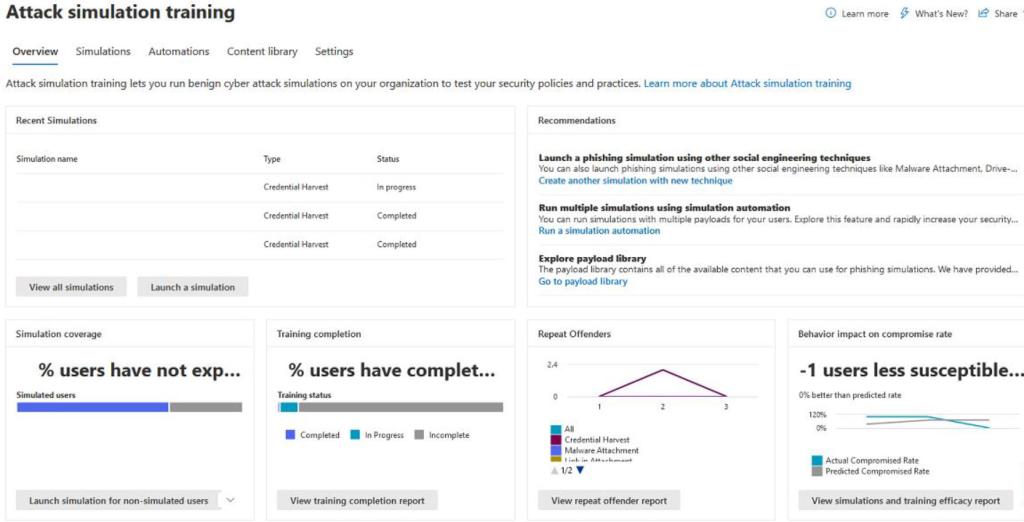

Attack simulation Dashboard

In Microsoft Security, onder het kopje Attack Simulation Training is er een dashboard met een overzicht. Hier staan de huidige Phishing simulaties met een paar analysegegevens en recommendations. Ook is het dashboard de navigatie voor de verschillende pagina’s voor de instellingen voor een Phishing campagne.

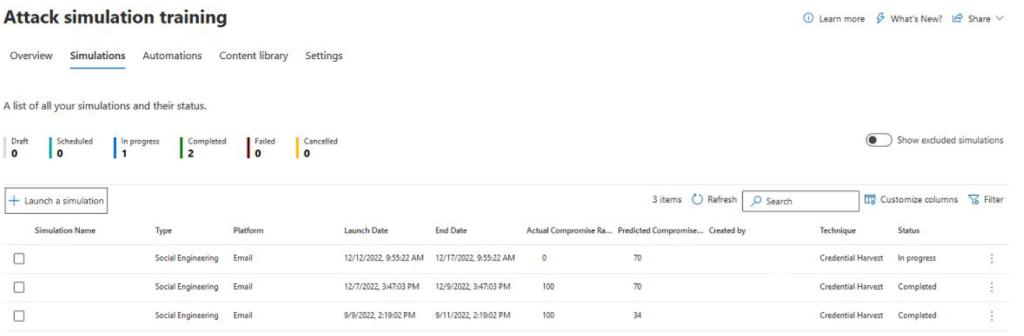

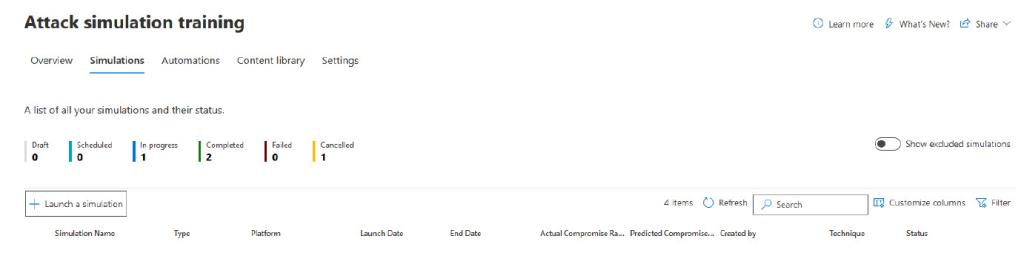

Simulaties

Op de simulatie pagina staan alle uitgevoerde Phishing campagnes in een duidelijk overzicht. Ook kunnen er vanuit hier campagnes worden aangemaakt en gestart.

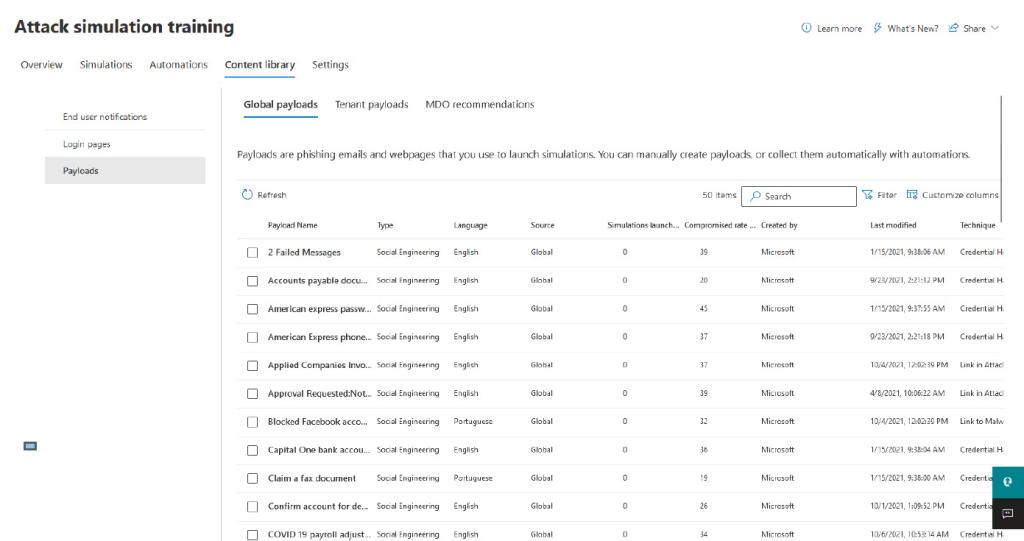

Content Library

Op de content library staan er voorbeeld pagina’s die als email payload templates gebruikt kunnen worden. Hier zitten verschillende soorten Phishing mail templates tussen. De content libary bevat ook verschillende fake inlog pagina’s die gebruikt kunnen worden met de Phishing templates zo kan er gebruikt gemaakt worden van o.a. bekende inlogpagina layouts van:

- Microsoft

- GitHub

- etc..

Ook is er nog de optie om zelf eigen payloads te maken deze worden lokaal opgeslagen in de tenant omgeving.

Launch Simulatie

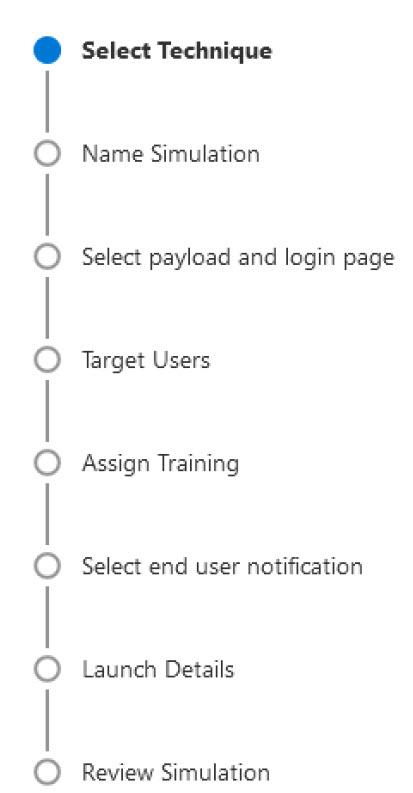

Op de pagina van alle reeds uitgevoerde simulaties is er de optie van launch simulatie om een nieuwe campagne uit te voeren. Wanneer een nieuwe launch gestart wordt zijn er verschillende stappen nodig om deze simulatie te kunnen starten:

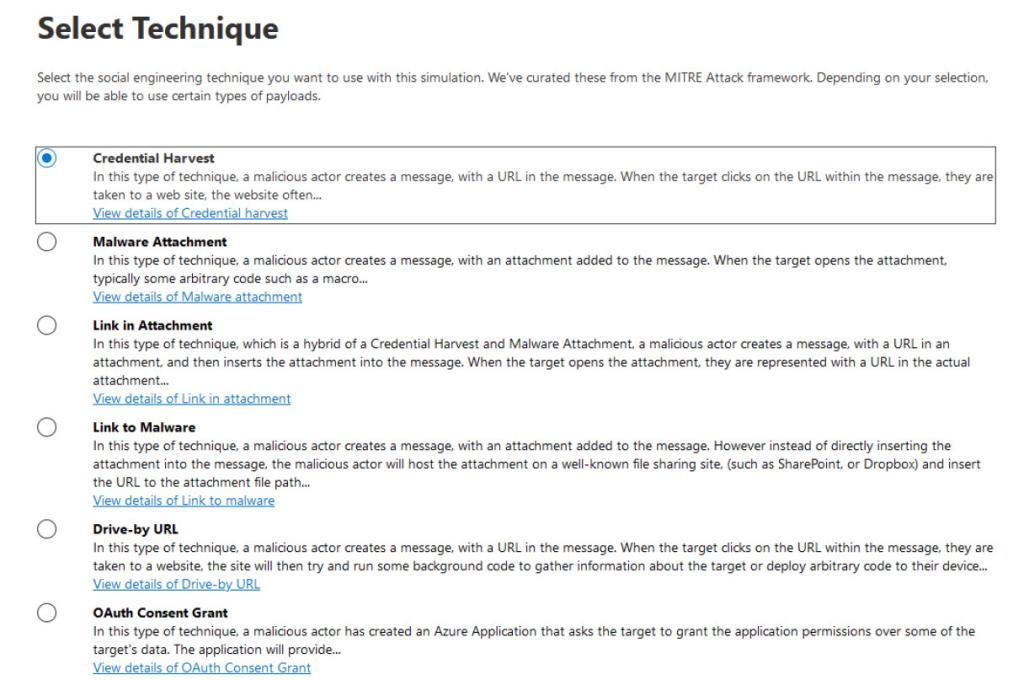

Select Technique

Allereerst wordt de Phishing techniek gekozen. Er wordt ook uitgelegd wat deze manier doet en wat er nog extra ingesteld moet worden. Voor deze post wordt er gebruik gemaakt van de credential harvest methode welke ingezet wordt om login credentials van users te verkrijgen.

Name simulation

In de name simulation is het mogelijk om de campagne een naam te geven. Optioneel kan ook om een omschrijving toegevoegd worden. Deze zijn later in het dashboard overzicht van de simulaties weer terug te vinden.

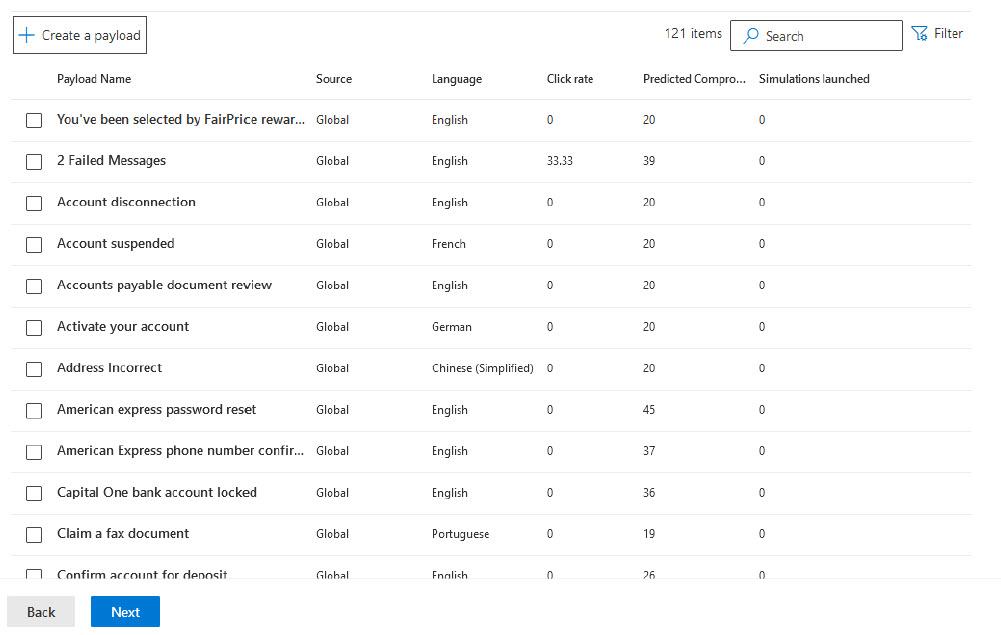

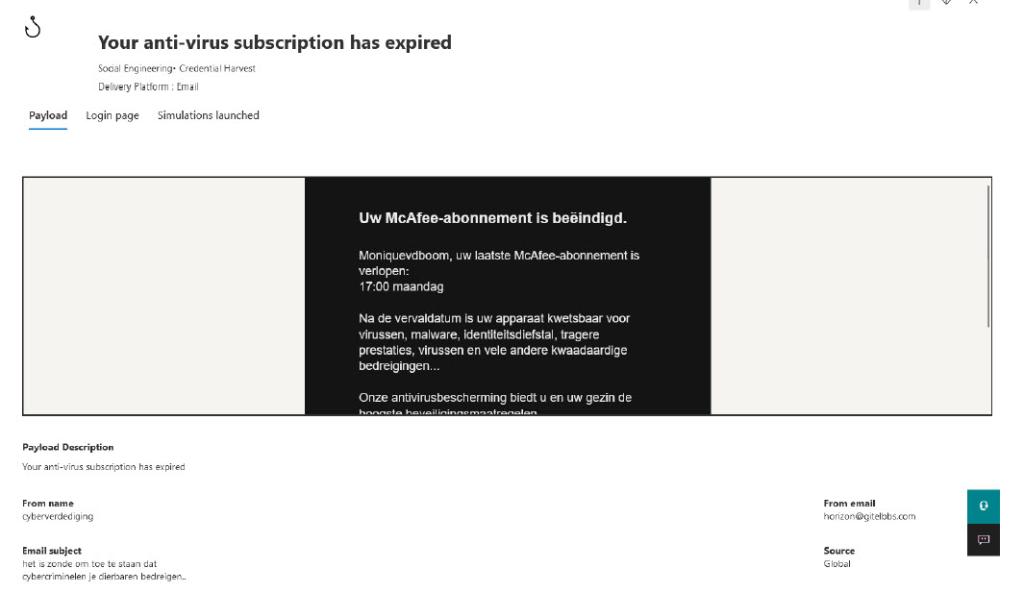

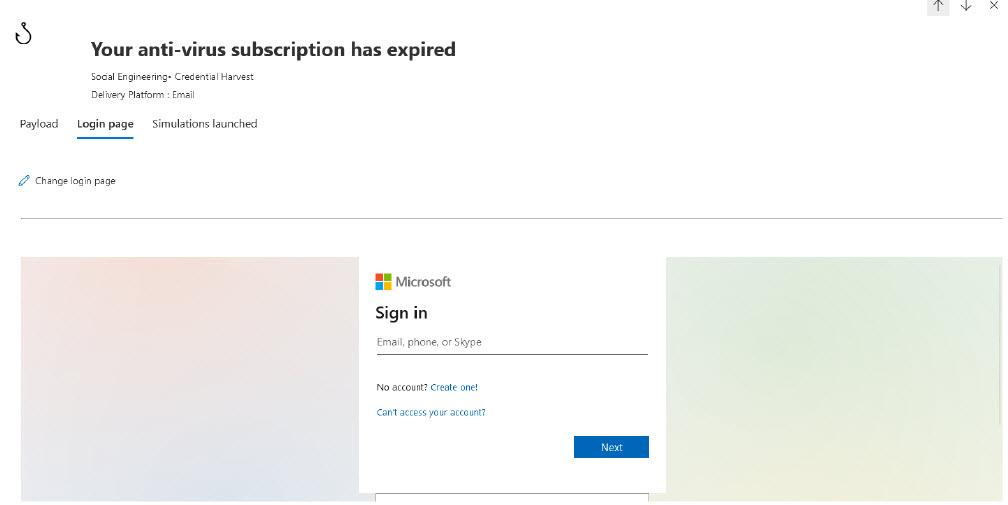

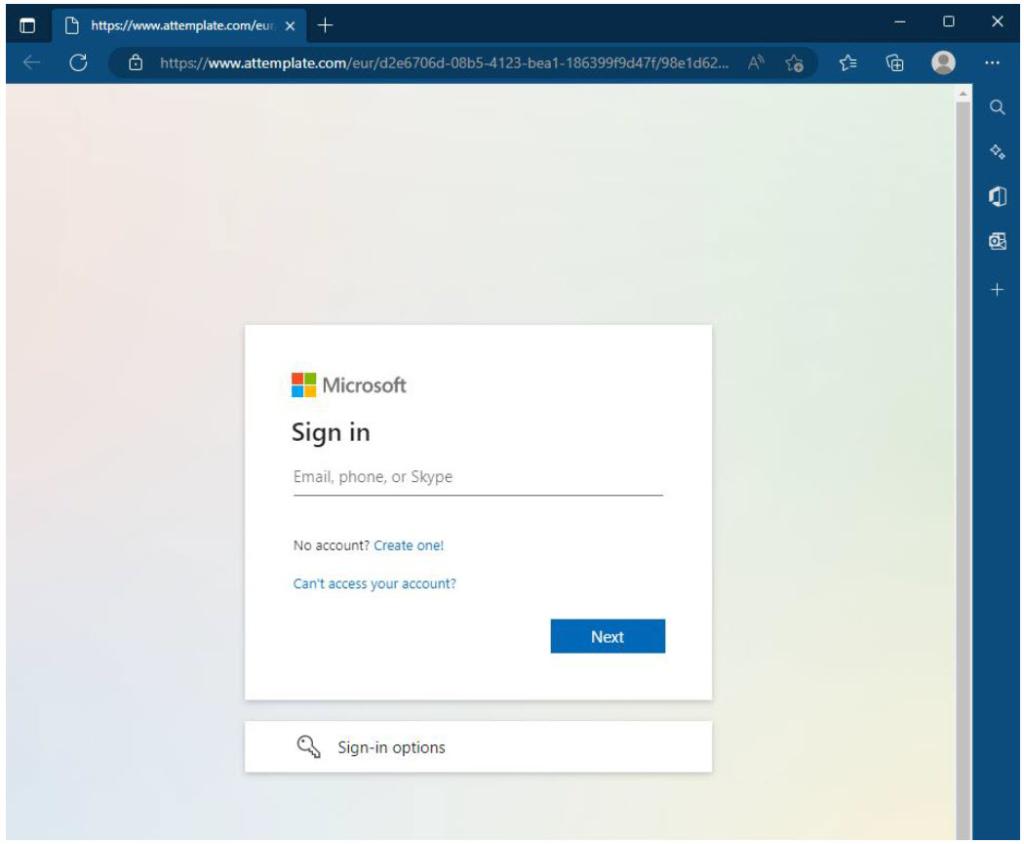

Select Payload and Login Page

Met de payload sector kan er gekozen worden wat voor email er gestuurd wordt alsmede het onderwerp. Ook is er de mogelijkheid om een inlog pagina toe te passen. De payloads zijn hetzelfde zoals we deze ook in de content libary zagen. Ook is het mogelijk om een nep Phishing URL toe te voegen aan het systeem. Standaard heeft Microsoft een lijst met beschikbare URL’s die gebruikt kunnen worden.

Voor deze test kiezen we bovenstaande default voorbeeld van McAfee. We maken eveneens de keuze om een Microsoft inlog pagina als login-page te kiezen omdat we graag de credentials van de user's Microsoft accounts willen achterhalen. Deze inlog pagina's zijn volledig aan te passen. Ook kan er gekozen worden voor een eigen / custom inlog pagina.

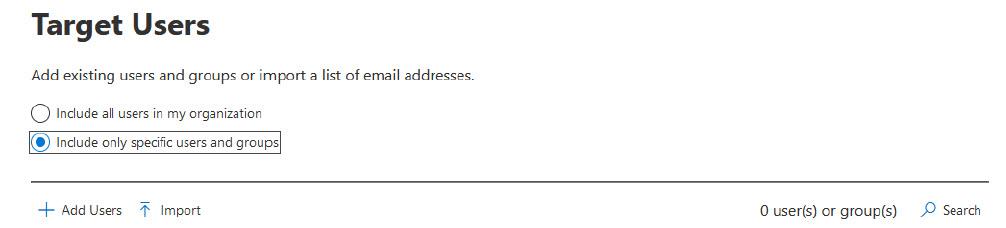

Target Users

Om de mail te versturen zijn er gebruikers nodig die de mail ontvangen. Het is mogelijk om alle gebruikers toe te voegen maar ook afdelingen, groepen of hele specifieke gebruikers toe te voegen als ontvangers. Ook is het importeren van een gebruikers lijst vanuit een CSV-bestand mogelijk.

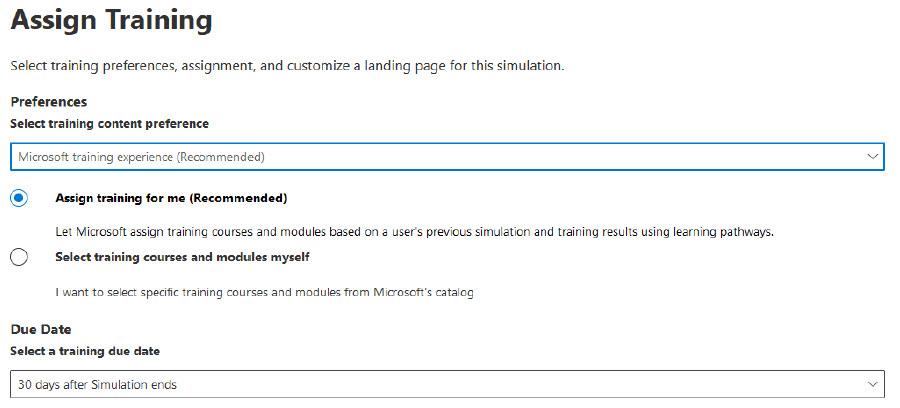

Assign training

Wanneer gebruikers de phishing mail hebben geopend en de link hebben aangeklikt dan biedt Microsoft de mogelijkheid om een Microsoft Phishing training programma te verplichten. Deze te-volgen modules kan Microsoft zelf bepalen of je kunt handmatig sommigen of alle modules te verplichten. Na de phishing campagne krijgt de gebruiker ook een reminder mail over de training als deze nog niet voltooid is.

De training is in meerdere talen beschikbaar onder andere in het Nederlands.

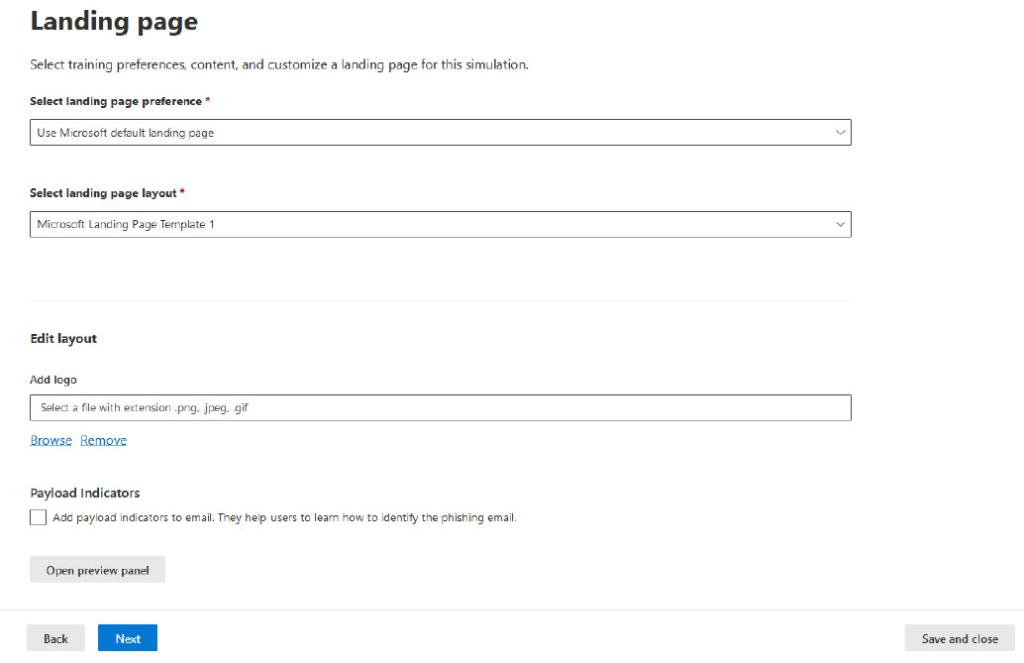

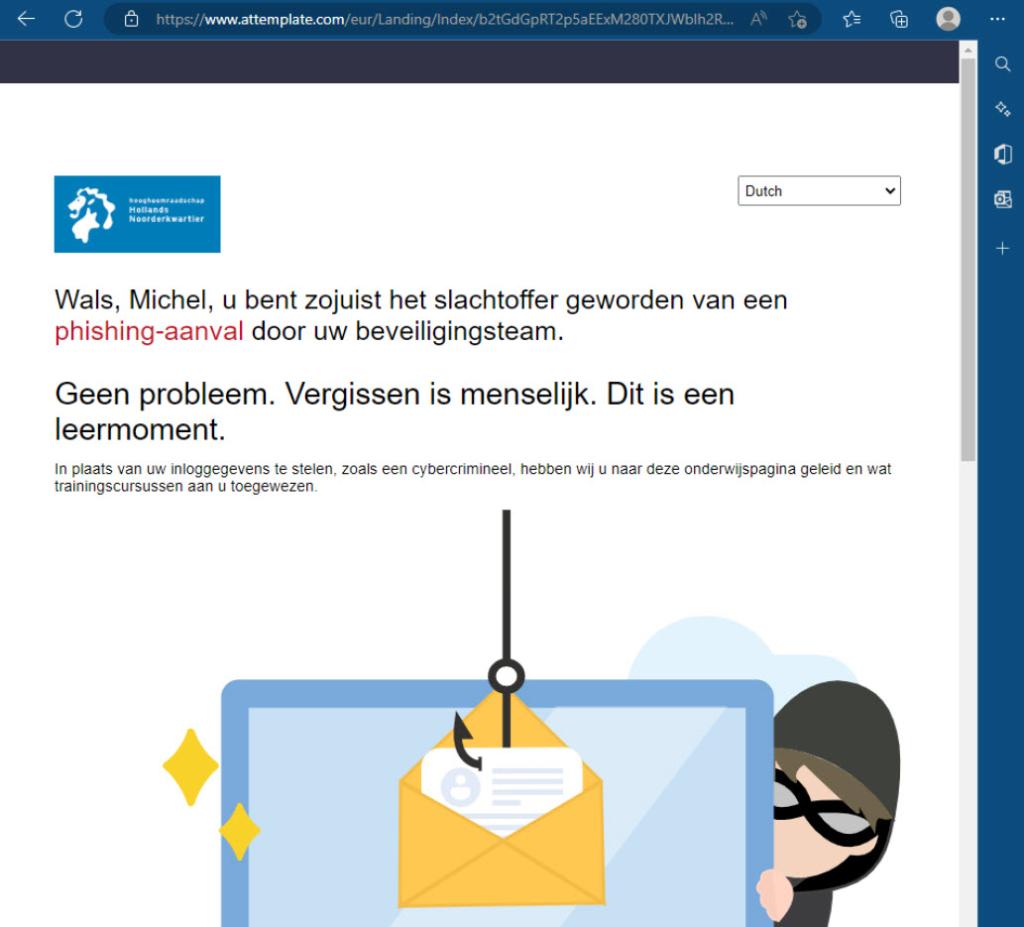

Landing page

Bij de landing page wordt er gekozen wat het scherm wordt nadat de gebruiker z’n inlog gegevens heeft ingevoerd. Microsoft heeft hier standaard een paar pagina’s voor die volledig naar wens aan te passen zijn. Ook is de optie er om een logo van de organisatie toe te voegen zodat deze boven aan de pagina gelijk weergegeven wordt.

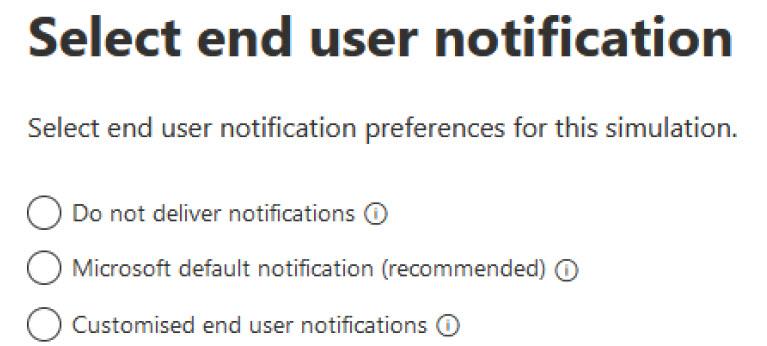

Select end user notification

Deze optie is speciaal om een Microsoft-default of specifieke notificatie te versturen naar de eindgebruikers nadat de campagne afgesloten is.

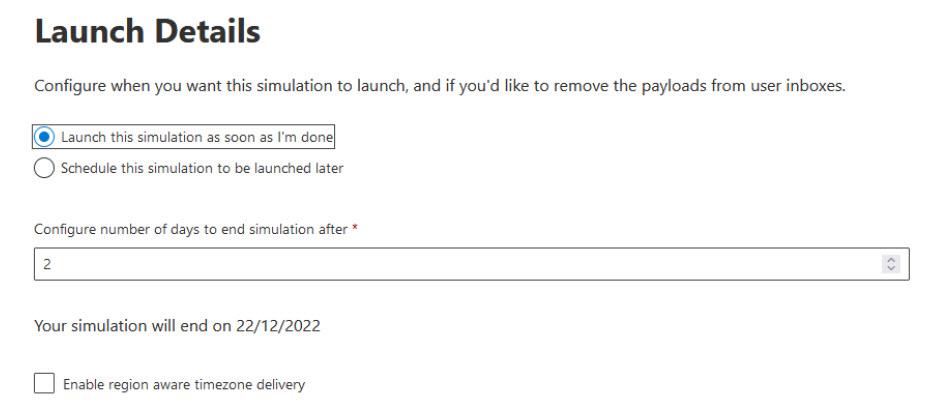

Launch Details

In dit scherm is het mogelijk om de Phishing simulatie te starten of om de simulatie in te plannen op een specifiek datum en tijdstip.

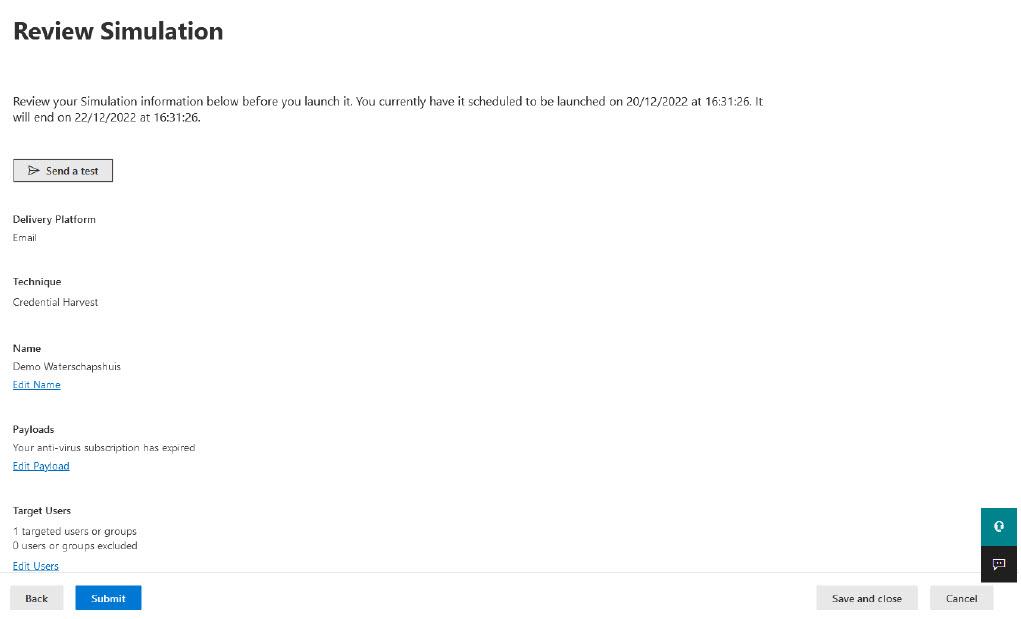

Review Simulation

Voordat de simulatie verzonden wordt is er nog een laatste scherm weergegeven met alle de algemene details en instellingen van de Phishing simulatie.

Resultaten

Zo komt de email in de inbox na het versturen van de campagne.

Ne het klikken op de link kom je uit bij de nep inlog pagina van Microsoft welke we tijdens het instellen van de campagne hebben gebruikt. Er wordt niet gekeken of de ingevoerde gegevens correct zijn. De input wordt daarbij ook niet opgeslagen.

Wanneer de gebruiker de gegevens invult krijgt deze het volgende te zien:

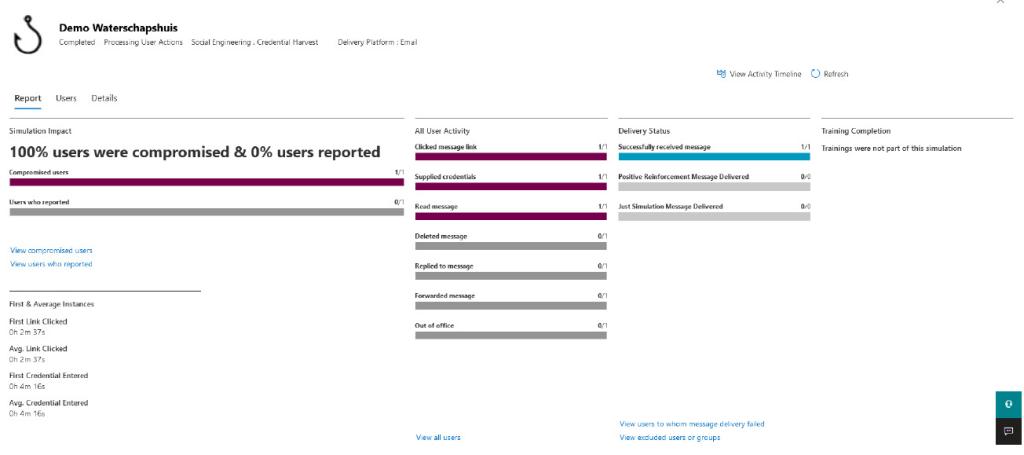

Resultaten Dashboard Azure

Alle statistieken over de campagne die er mogelijk worden weergegeven in een overzichtelijk dashboard.

Ook is er een overzicht welke gebruikers er op de phishing links geklikt hebben en welke daarbij hun inlog gegevens hebben ingevoerd. Ook is inzichtelijk wie de email als Phishing gemeld heeft of de mail verwijderd heeft. Er wordt ook weergegeven wie de Microsoft-training gestart of afgerond heeft en wie deze training niet volgt. Alle datums en tijdstippen staan netjes vermeld en alle gegevens kunnen eveneens geexporteerd worden naar een CSV file.

Tot slot

Ik hoop dat deze post een inzicht heeft gegeven m.b.t. de mogelijkheden van een Microsoft phishing campagne. Deze phishing campagne simulaties zijn te gebruiken met een E5 licentie en zorgen ervoor dat er relatief snel en eenvoudig een simulatie gemaakt kan worden. Het trainen van gebruikers is hiermee enorm eenvoudig en er zijn meer dan voldoende mogelijkheden en customize opties om de phishing simulatie op maat te maken.

Michel Wals

Gast-blog schrijver Hoogheemraadschap Hollands Noorderkwartier