Mitre Att&ck Framework Uitgelegd

Wanneer je werkzaam bent binnen cybersecurity of überhaupt iets met security doet dan is een term die je vaak voorbij hoort komen het “Mitre Att&ck Framework”. In deze post geef ik graag wat extra inzicht in dit framework. Wat is het, waarom is het handig en waarom zou je dit framework zelf goed kunnen gebruiken.

Mitre Att&ck Framework

Het Mitre Att&ck Framework is gemaakt en wordt onderhouden door (niet heel verrassend) “The Mitre Corporation” die al bestaat sinds 1958. Mitre wordt vrijwel altijd met hoofdletters geschreven (MITRE of MITRE ATT&CK) maar voor de leesbaarheid van deze post probeer ik het gebruik van teveel hoofdletters te voorkomen. Mitre is een Amerikaanse non-profitorganisatie. De 2 hoofdkantoren bevindt zich in Bedford, Massachusetts, en McLean, Virginia. Mitre werkt aan federaal gefinancierde onderzoeks- en ontwikkelingscentra (FFRDC's) welke verschillende Amerikaanse overheidsinstanties ondersteunen op het gebied van onder meer luchtvaart, defensie, gezondheidszorg, binnenlandse veiligheid en cybersecurity. En precies van die laatste tak kennen we Mitre. Deze tak is verantwoordelijk voor het Mitre Att&ck Framework. Ongeveer de helft van de medewerkers werken in de research & development divisie die bekend staat onder de naam “Mitre Labs”.

Het Mitre Att&ck Framework bestaat sinds 2013 en is een gratis service die voor iedereen te gebruiken is. Deze service biedt uitgebreide en actuele informatie over cyberdreigingen en levert technieken en modellen om cyberdreigingen het hoofd te bieden. Het Mitre Att&ck Framework wordt o.a. gebruikt door de “Department of Homeland Security” en de FBI. Volgens een studie uit 2020, gepubliceerd door de University of California en beveiligingssoftwarebedrijf McAfee, gebruikt 80 procent van de Amerikaanse bedrijven het framework voor cyberbeveiliging.

Binnen de cybersecurity tak van Mitre worden ook veel andere producten ontworpen. Zo werken Microsoft, IBM, NVidea en Mitre samen aan de open source Adversarial Machine Learning Threat Matrix. In februari 2020 lanceerde Mitre Squint, een gratis app waarmee verkiezingsfunctionarissen verkeerde informatie op sociale media kunnen melden. De app werd gebruikt door elf Amerikaanse staten. Het bedrijf heeft ook het National Election Security Lab opgericht die gratis risicobeoordelingen voor stemsystemen aanbiedt. Daarnaast onderhoudt Mitre de “Common Vulnerabilities and Exposures” (CVE) database waar we waarschijnlijk allemaal weleens van gehoord hebben. Deze database bevat een index m.b.t. softwarezwakheden en kwetsbaarheden.

Al met al is Mitre dus niet zomaar de eerste, de beste en zit er veel kennis over cybersecurity in het bedrijf en de Mitre Labs divisie.

Maar wat is dan precies het Mitre Att&ck Framework? Mitre Att&ck staat voor “Mitre Adversarial Tactics, Techniques, and Common Knowledge”. Het Mitre Att&ck Framework is een samengestelde kennisbank en een model voor het gedrag van cyberaanvallers. Het model weerspiegeld de verschillende fasen van de attack lifecycle. De opzet en abstractie van tactieken en technieken in het model biedt een gemeenschappelijke taxonomie van de individuele acties van een aanvaller welke duidelijk en inzichtelijk is zodat deze bruikbaar zijn voor zowel de offensieve (Red) als defensieve (Blue) kanten van cyberbeveiliging. Het model biedt een duidelijk categorisering voor attacker acties en daarbij specifieke methodes om jezelf hier tegen te verdedigen.

Mitre Att&ck Framework werd in 2013 opgericht als resultaat van Mitre's Fort Meade Experiment (FMX) waarbij onderzoekers zowel het gedrag van de aanvaller als van de verdediger nabootsten in een poging om de detectie van bedreigingen te verbeteren door middel van telemetrie-detectie en gedragsanalyse. De centrale vraag voor de onderzoekers was: "Hoe goed zijn we in het detecteren van gedocumenteerd gedrag van aanvallers?" Om die vraag te beantwoorden, ontwikkelden de onderzoekers Att&ck dat werd gebruikt als hulpmiddel om vijandig gedrag te categoriseren en in 2015 omgedoopt is tot het Mitre Att&ck Framework zoals we dat nu kennen. Het framework wordt actief onderhouden en bijgewerkt. Ondertussen kennen we verschillende Att&ck Frameworks die zich richten op verschillende componenten. Zo hebben we:

- Att&ck for Enterprise - focus op Enterprises en kantoor met Windows, Mac, Linux en Cloud omgevingen. Dit framework is het omvangrijkste en kent ook een pre-exploitation matrix. Link: https://attack.mitre.org/matrices/enterprise/

- Att&ck Mobile - focus op mobiele omgevingen zoals IOS en Android. Link: https://attack.mitre.org/matrices/mobile/

- Att&ck ICS – focus op industriële omgevingen. Link: https://collaborate.mitre.org/attackics/index.php/Main_Page

Je leest het goed, sinds kort bestaat er zelfs een interessant Att&ck framework voor ICS omgevingen. Hoewel het enterprise framework ouder is en volwassener is, is een ICS framework best uniek en zeker de moeite waard om deze eens te bekijken.

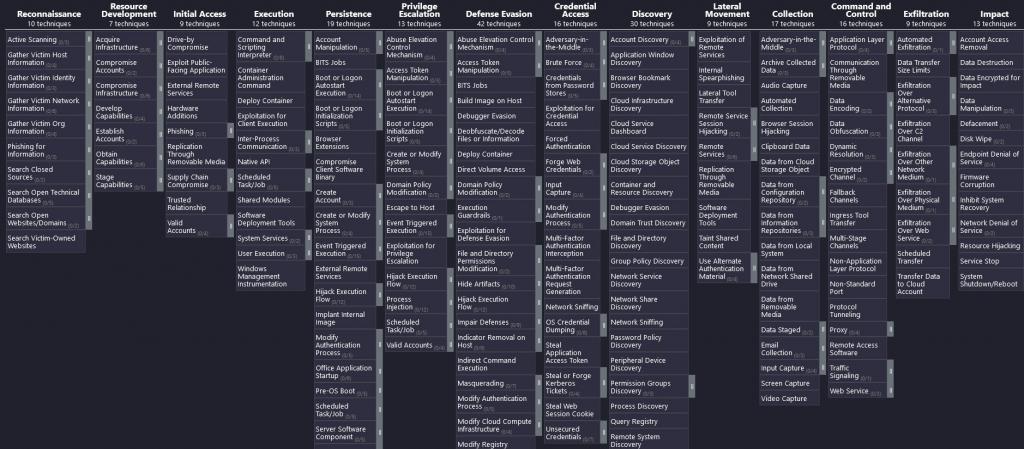

Concreet bevatten de Mitre Att&ck matrixen een reeks technieken welke door (malicious) aanvallers worden gebruikt om een specifiek doel te bereiken. Deze doelstellingen zijn in de matrix gecategoriseerd als tactieken. Deze doelen worden in de matrix uiteengezet van het begin tot het einde dus van “reconnaissance” (verkenning) tot data exfiltration en impackt. De matrix toont bij elke doelstelling verschillende methoden waarop de aanvaller in deze fase zijn doel kan behalen. Elke methode in de matrix is klikbaar en toont daarbij meteen meer informatie over de gebruikte methode evenals verschillende voorbeelden en, belangrijker nog, mitigation maatregelen. Daarnaast zijn alle technieken, mitigations, procedures en detectiegebieden netjes genummerd en gecategoriseerd zodat het heel gemakkelijk is om van een specifiek onderdeel nog meer informatie te verkrijgen. Sommige technieken hebben ook subtechnieken die meer in detail uitleggen hoe een aanvaller een bepaalde techniek uitvoert.

Mitre Att&ck & Cyber Kill Chain

Een ander bekend framework dat vaak gebruikt wordt is de zogenaamde “Cyber Kill Chain” van Lockheed Martin. De Cyber Kill Chain kent 7 verschillende fases en verschilt op 2 belangrijke punten van het Mitre Att&ck Framework.

- Het Mitre Att&ck Framework gaat aanzienlijk dieper in op hoe elke fase wordt uitgevoerd. Het framework beschrijft duidelijk en gestructureerd verschillende aanvalstechnieken, subtechnieken en mitigaties.

- De Cyber Kill Chain houdt geen rekening met de verschillende tactieken en technieken van een cloud-native attack. Het Cyber Kill Chain-framework gaat nog uit van het klassieke model waarbij een payload geleverd moet worden aan de doelomgeving. Dit is nog steeds relevant maar past minder binnen Cloud omgevingen. Het Mitre Att&ck Framework houdt daarin tegen wel rekening met cloud omgevingen.

Laten we eens kijken naar het framework en bijbehorende Matrix.

Mitre Att&ck Framework & Matrix

Als we kijken naar de volwassen Enterprise Matrix dan ziet deze er als volgt uit:

Zoals je ziet staan bovenin de verschillende doelstellingen of “fasen” vermeld met daaronder verschillende technieken die gebruikt kunnen worden om dit doel te halen. Wanneer we ervoor kiezen om ook sub-technieken te tonen dan wordt de Matrix nog een stuk uitgebreider.

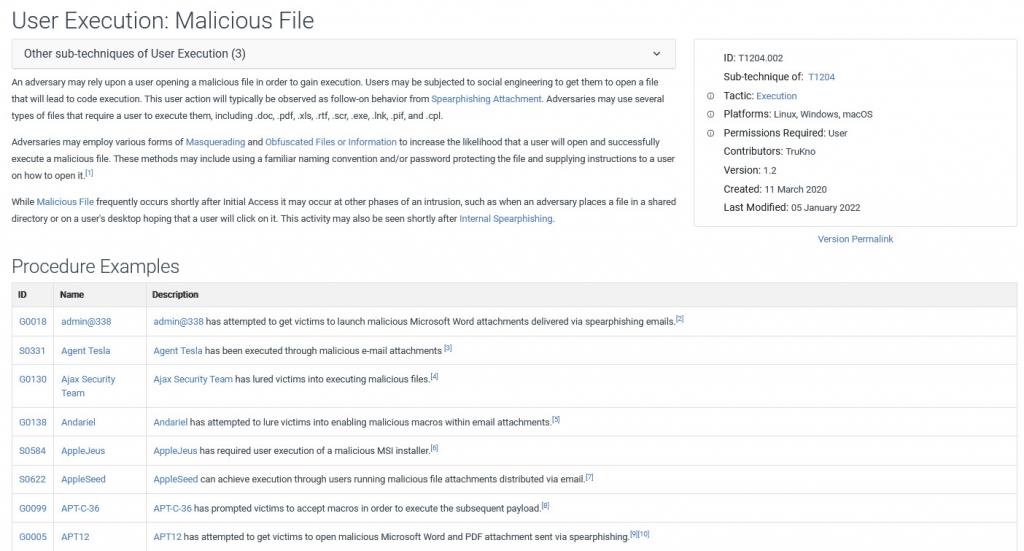

Wanneer we klikken op een (hoofd) techniek zoals b.v. “Execution” – “User Execution” dan komen we op de detailpagina (ID: T1204) waarop eveneens de subtechnieken vermeld staan evenals verschillende mitigaties en detectiemethode

Ook het klikken op een sub-techniek geeft hetzelfde uitgebreide overzicht:

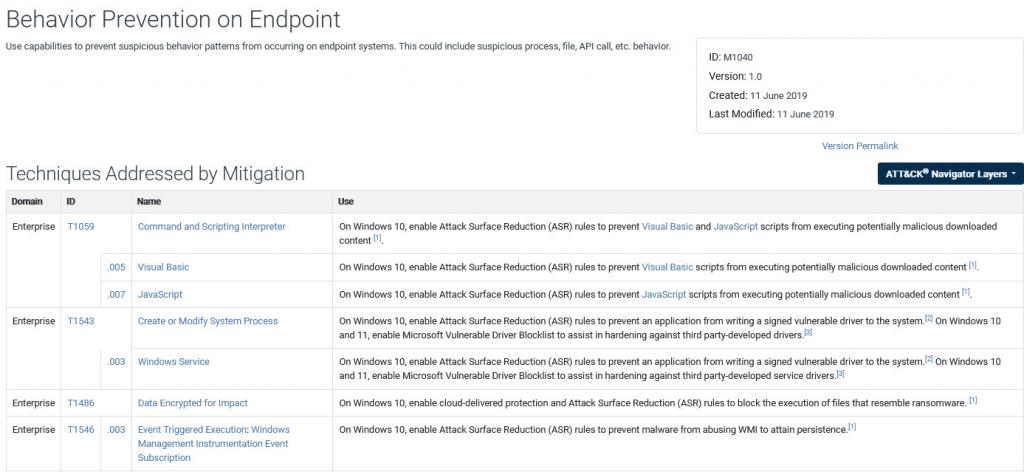

En natuurlijk, wanneer we kijken naar verschillende mitigaties dan biedt elke mitigatie op-zich ook een omschrijving met daaronder weer specifiek de technieken en tips om deze mitigatie te activeren of te embedden:

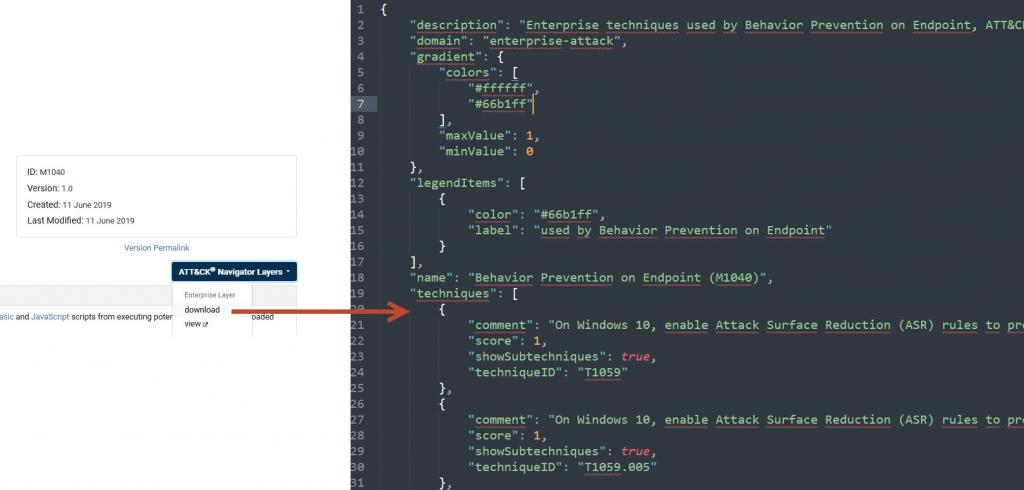

Als je het handig vindt om deze technieken zelf te verwerken in je eigen systeem dan kun je deze weer downloaden in JSON formaat via de “ATT&CK Navigation Layers” button.

Tot slot

Omdat het Mitre Att&ck Framework is gebaseerd op de gebruikte methodes van aanvallers biedt het een ander en belangrijk perspectief op de controles en verdedigingen die organisaties kunnen helpen zich te weren tegen deze kwaadaardige activiteiten. Daarnaast biedt het framework veel (achtergrond) informatie om content beter te duiden en om meteen hands-on aan de slag te kunnen. De omvang en technische aard van het framework is daarom significant en dat kan het lastig maken om het framework te doorgronden of om ermee te starten. Weet dat er voldoende workshops en opleidingen zijn om een goede en gedegen start te maken met het Mitre Att&ck.

Jarno Baselier